Il 17 luglio 2018

di Alex Mayer

Le macchine virtuali si connettono a una rete più o meno come fanno quelle fisiche. La differenza è che le VM usano adattatori di rete virtuali e switch virtuali per stabilire connessioni con le reti fisiche. Se hai usato le VM in esecuzione su VMware Workstation, potresti avere familiarità con tre reti virtuali predefinite. Ognuna di esse utilizza uno switch virtuale diverso:

- VMnet0 Bridged network – permette la connessione della scheda di rete virtuale di una VM alla stessa rete della scheda di rete dell’host fisico.

- VMnet1 Host Only network – permette la connessione solo a un host, utilizzando una subnet diversa.

- VMnet8 NAT network – usa una subnet separata dietro il NAT, e permette la connessione dell’adattatore virtuale della VM attraverso il NAT alla stessa rete dell’adattatore dell’host fisico.

Anche gli host ESXi hanno switch virtuali, ma le loro impostazioni sono diverse. Il post del blog di oggi esplora l’uso degli switch virtuali VMware sugli host VMware ESXi per le connessioni di rete delle macchine virtuali.

Definizione di vSwitch

Uno switch virtuale è un programma software – un tessuto di commutazione logica che emula uno switch come dispositivo di rete layer-2. Uno switch virtuale assicura le stesse funzioni di uno switch regolare, con l’eccezione di alcune funzionalità avanzate. Vale a dire, a differenza degli switch fisici, uno switch virtuale:

- Non impara gli indirizzi MAC del traffico in transito dalla rete esterna.

- Non partecipa ai protocolli Spanning Tree.

- Non può creare un loop di rete per la connessione ridondante della rete.

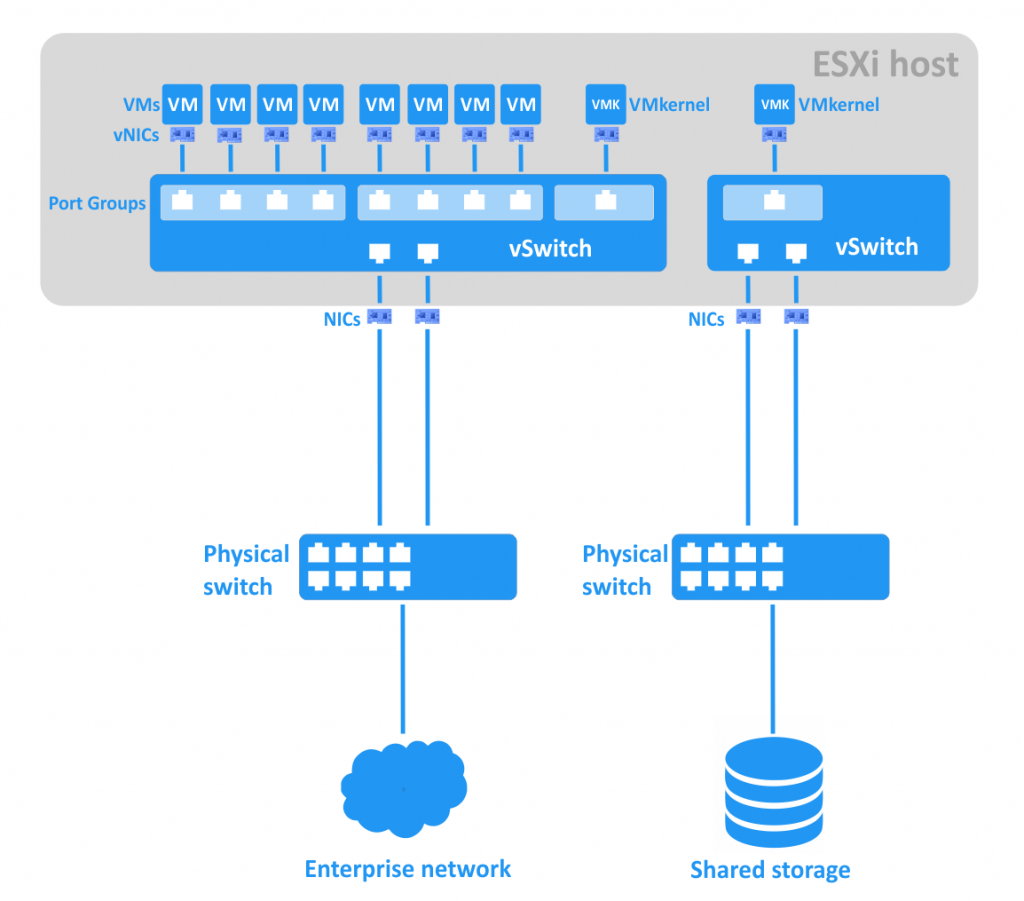

Gli switch virtuali diVMware sono chiamati vSwitch. vSwitch sono utilizzati per garantire le connessioni tra macchine virtuali e per collegare reti virtuali e fisiche. Un vSwitch utilizza una scheda di rete fisica (chiamata anche NIC – Network Interface Controller) dell’host ESXi per la connessione alla rete fisica. Potresti voler creare una rete separata con un vSwitch e una NIC fisica per ragioni di performance e/o sicurezza nei seguenti casi:

- Collegamento dello storage, come NAS o SAN, agli host ESXi.

- Rete vMotion per la migrazione live delle macchine virtuali tra gli host ESXi.

- Rete di registrazione della tolleranza ai guasti.

Se un malfattore potesse accedere a una delle macchine virtuali nella rete di un vSwitch, non sarebbe in grado di accedere allo storage condiviso collegato alla rete e al vSwitch separati, anche se risiedono sullo stesso host ESXi.

Lo schema sottostante mostra le connessioni di rete delle VM residenti su un host ESXi, i vSwitch, gli switch fisici e lo storage condiviso.

È possibile creare una rete segmentata su un vSwitch esistente creando gruppi di porte per diversi gruppi di VM. Questo approccio può facilitare la gestione di grandi reti.

Un gruppo di porte è un’aggregazione di più porte per la configurazione comune e la connessione VM. Ogni gruppo di porte ha un’etichetta di rete unica. Per esempio, nello sceenshot qui sotto, la “VM Network” creata di default è un gruppo di porte per le macchine virtuali guest, mentre la “Management Network” è un gruppo di porte per la scheda di rete VMkernel dell’host EXSi, con la quale è possibile gestire l’ESXi. Per le reti di storage e vMotion, è necessario collegare un adattatore VMkernel che può avere un indirizzo IP diverso per ogni rete. Ogni gruppo di porte può avere un ID VLAN.

Il VLAN ID è l’identificatore di una VLAN (Virtual Local Area Network) che viene utilizzato per il tagging VLAN. Gli ID VLAN possono essere impostati da 1 a 4094 (i valori 0 e 4095 sono riservati). Con VLAN, è possibile dividere logicamente le reti che esistono nello stesso ambiente fisico. VLAN si basa sullo standard IEEE 802.1q e opera sul secondo livello del modello OSI, la cui Protocol Data Unit (PDU) è il frame. Uno speciale tag di 4 byte viene aggiunto ai frame Ethernet, ingrandendoli da 1518 byte a 1522 byte. L’unità di trasmissione massima (MTU) è di 1500 byte; questo rappresenta la dimensione massima dei pacchetti IP incapsulati senza frammentazione. L’instradamento tra reti IP viene eseguito sul terzo livello del modello OSI. Vedi il diagramma qui sotto.

Ogni porta in un vSwitch può avere un Port VLAN Identifier (PVID). Le porte che hanno PVID sono chiamate “tagged ports” o “trunked ports”. Un trunk è una connessione punto a punto tra dispositivi di rete che può trasmettere i dati di più VLAN. Le porte senza PVID sono chiamate porte untagged – possono trasmettere i dati di una sola VLAN nativa. Le porte untagged sono tipicamente usate tra gli switch e i dispositivi endpoint come le schede di rete delle macchine degli utenti. I dispositivi endpoint di solito non sanno nulla dei tag VLAN, e operano con normali frame untagged. (L’eccezione è se la macchina virtuale ha la funzione “VMware Virtual Guest Tagging (VGT)” configurata, nel qual caso i tag vengono riconosciuti).

Cercate una soluzione di protezione dei dati potente ma semplice e conveniente? NAKIVO Backup & Replication offre una ricca serie di funzioni di backup, replica e recupero diversi per ambienti virtuali, fisici, cloud e SaaS. Ora è possibile eseguire il backup di VMware vSphere, impostare flussi di lavoro personalizzati di disaster recovery, eseguire il backup dei carichi di lavoro di Office 365 e anche testare i backup di Microsoft Hyper-V da un’interfaccia web centralizzata.

Tipi di switch virtuali

I vSwitch VMware possono essere divisi in due tipi: switch virtuali standard e switch virtuali distribuiti.

Un vNetwork Standard Switch (vSwitch) è uno switch virtuale che può essere configurato su un singolo host ESXi. Per default, questo vSwitch ha 120 porte. Il numero massimo di porte per host ESXi è 4096.

Caratteristiche del vSwitch standard:

Link discovery è una funzione che utilizza il Cisco Discovery Protocol (CDP) per raccogliere e inviare informazioni sulle porte dello switch collegate che possono essere utilizzate per la risoluzione dei problemi di rete.

Le impostazioni di sicurezza ti permettono di impostare le politiche di sicurezza:

- Accendendo l’opzione Promiscuous Mode l’adattatore virtuale guest ascolta tutto il traffico, piuttosto che solo il traffico sull’indirizzo MAC dell’adattatore stesso.

- Con l’opzione MAC Address Changes, puoi permettere o non permettere di cambiare l’indirizzo MAC dell’adattatore di rete virtuale di una VM.

- Con l’opzione Forged Transmits, puoi permettere o bloccare l’invio di frame in uscita con indirizzi MAC diversi da quello impostato per l’adattatore della VM.

NIC teaming. Due o più adattatori di rete possono essere uniti in un team e collegati a uno switch virtuale. Questo aumenta la larghezza di banda (aggregazione di link) e fornisce un failover passivo nel caso in cui uno degli adattatori in squadra vada giù. Le impostazioni di bilanciamento del carico permettono di specificare un algoritmo per la distribuzione del traffico tra le NIC nel team. Puoi impostare un ordine di failover spostando gli adattatori di rete (che possono essere in modalità “attiva” o “standby”) su e giù nella lista. Un adattatore standby diventa attivo in caso di guasto dell’adattatore attivo.

Traffic shaping limita la larghezza di banda del traffico in uscita per ogni adattatore di rete virtuale collegato al vSwitch. È possibile impostare limiti per la larghezza di banda media (Kb/s), la larghezza di banda di picco (Kb/s) e la dimensione del burst (KB).

Le politiche del gruppo di porte come la sicurezza, il NIC teaming e il traffic shaping sono ereditate dalle politiche del vSwitch per impostazione predefinita. È possibile sovrascrivere queste politiche configurandole manualmente per i gruppi di porte.

Un vSwitch distribuito vNetwork (dvSwitch) è uno switch virtuale che include le caratteristiche standard di vSwitch offrendo un’interfaccia di amministrazione centralizzata. i dvSwitch possono essere configurati solo in vCenter Server. Una volta configurato in vCenter, un dvSwitch ha le stesse impostazioni su tutti gli host ESXi definiti all’interno del datacenter, il che facilita la gestione di grandi infrastrutture virtuali – non è necessario impostare manualmente i vSwitch standard su ogni host ESXi. Quando si usa un dvSwitch, le VM mantengono i loro stati di rete e le loro porte switch virtuali dopo la migrazione tra gli host ESXi. La quantità massima di porte per dvSwitch è 60.000. Il dvSwitch utilizza le schede di rete fisiche dell’host ESXi su cui risiedono le macchine virtuali per collegarle alla rete esterna. Il VMware dvSwitch crea switch proxy su ogni host ESXi per rappresentare le stesse impostazioni. Nota: è necessaria una licenza Enterprise Plus per utilizzare la funzione dvSwitch.

Rispetto a un vSwitch, il dvSwitch fornisce una serie più ampia di funzioni:

- Gestione centralizzata della rete. È possibile gestire il dvSwitch per tutti gli host ESXi definiti simultaneamente con vCenter.

- Traffic shaping. A differenza del vSwitch standard, un dvSwitch supporta sia l’outbound che l’inbound traffic shaping.

- Blocco del gruppo di porte. È possibile disabilitare l’invio e/o la ricezione di dati per gruppi di porte.

- Port mirroring. Questa funzione duplica ogni pacchetto da una porta a una porta speciale con un sistema SPAN (Switch Port Analyzer). Questo può permetterti di monitorare il traffico ed eseguire la diagnostica di rete.

- Per port policy. È possibile impostare politiche specifiche per ogni porta, non solo per gruppi di porte.

- Supporto Link Layer Discovery Protocol (LLDP). LLDP è un protocollo non proprietario di secondo livello che è utile per il monitoraggio di reti multi-vendor.

- Supporto Netflow. Questo ti permette di monitorare le informazioni sul traffico IP su uno switch distribuito, che può essere utile per la risoluzione dei problemi.

Ora che abbiamo spiegato le caratteristiche dei vSwitch standard e distribuiti, discutiamo come implementarli.

Come creare e configurare i vSwitch VMware

Di default, c’è uno switch virtuale su un host ESXi, con due gruppi di porte – VM Network e Management Network. Creiamo un nuovo vSwitch.

Aggiungere un vSwitch standard

Connettiti all’host ESXi con vSphere Web Client e fai quanto segue:

- Vai a Networking >Switch virtuali.

- Fate clic su Add standard virtual switch.

- Imposta il nome del vSwitch (“vSwitch2s”, nel nostro caso) e altre opzioni come necessario. Poi clicca il pulsante Add.

Nota: Se vuoi abilitare i jumbo frames per ridurre la frammentazione dei pacchetti, puoi impostare un valore MTU (Maximum Transmission Unit) di 9.000 bytes.

Aggiungere un Uplink

Aggiungi un uplink per assicurare la ridondanza dell’uplink come segue:

- Vai a Networking > il tuo nome vSwitch > Azioni > Aggiungi uplink.

- Seleziona due NICs.

- Puoi anche impostare altre opzioni qui, come link discovery, sicurezza, NIC teaming, e traffic shaping.

- Fai clic sul pulsante Salva per finire.

Puoi modificare le impostazioni del vSwitch in qualsiasi momento facendo clic su Modifica impostazioni dopo aver selezionato il tuo vSwitch sotto Networking > Virtual switches.

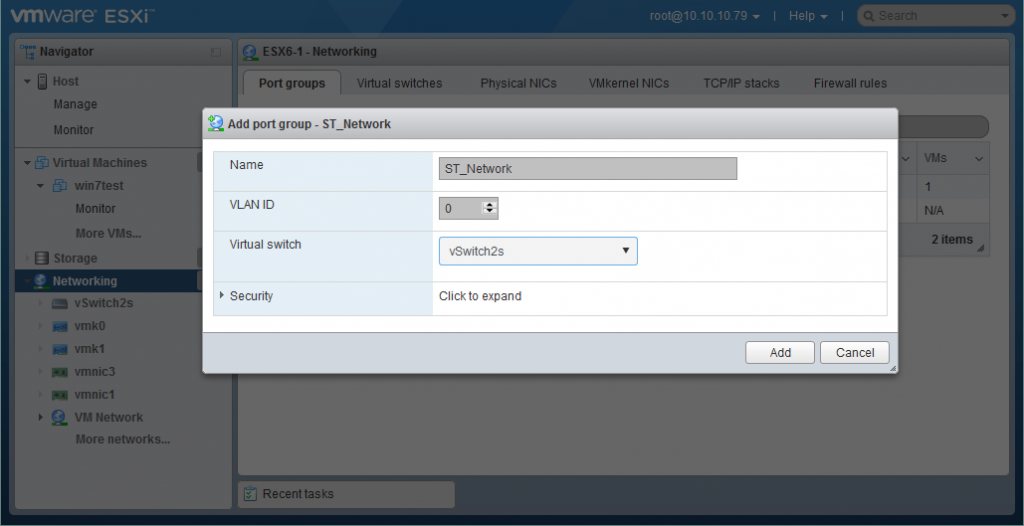

Aggiungere un gruppo di porte

Ora che hai creato un vSwitch, puoi creare un gruppo di porte. Per farlo, segui questi passi:

- Vai su Networking > Gruppi di porte e clicca su Aggiungi gruppo di porte.

- Imposta il nome del gruppo di porte e l’ID VLAN (se necessario).

- Seleziona lo switch virtuale su cui sarà creato questo gruppo di porte.

- Puoi anche configurare le impostazioni di sicurezza qui, se lo desideri.

- Fai clic sul pulsante Aggiungi per finire.

Aggiungimento di una VMkernel NIC

Se vuoi usare una rete VM dedicata, rete di storage, rete vMotion, rete di registrazione Fault Tolerance, ecc, si dovrebbe creare una NIC VMkernel per la gestione del relativo gruppo di porte. Il livello di rete VMkernel gestisce il traffico di sistema, oltre a collegare gli host ESXi tra loro e con vCenter.

Per creare una NIC VMkernel, segui i seguenti passi:

- Vai a Networking > VMkernel NICs e clicca su Add VMkernel NIC.

- Seleziona il gruppo di porte su cui vuoi creare la VMkernel NIC.

- Configura le impostazioni di rete e i servizi per questa VMkernel NIC come richiesto.

- Fai clic sul pulsante Salva per finire.

Aggiungere un vSwitch distribuito

Per aggiungere un dvSwitch, accedi a vCenter con il tuo vSphere web client e fai come segue:

- Vai a vCenter >il tuo nome del Datacenter.

- Clicca con il tasto destro del mouse sul tuo datacenter e seleziona New Distributed Switch. Appare una finestra di procedura guidata.

- Impostare il nome e la posizione del vostro dvSwitch. Cliccate Next.

- Selezionate la versione del dvSwitch che è compatibile con gli host ESXi all’interno del vostro datacenter. Cliccate su Next.

- Modificate le impostazioni. Specificare il numero di porte uplink, il controllo di ingresso/uscita della rete e il gruppo di porte predefinito. Cliccate Next.

- Nella sezione Ready to complete, cliccate Finish.

Ora potete configurare il dvSwitch che avete creato. Andate su Home > Networking > il vostro nome del Datacenter > il nome del vostro dvSwitch e selezionate la scheda Manage. La schermata mostra le caratteristiche e le opzioni che puoi impostare cliccando su di esse.

Prima, gli host ESXi devono essere aggiunti al tuo switch virtuale distribuito:

- Clicca su Action > Add and Manage Hosts. Viene lanciata una finestra della procedura guidata.

- Nella sezione Seleziona attività, seleziona “Aggiungi host” e fai clic su Avanti.

- Fai clic su Nuovo host e seleziona l’host ESXi che vuoi aggiungere. Fate clic su OK. Spuntate la casella nella parte inferiore della finestra se volete abilitare la modalità modello. Poi cliccate Next.

- Se avete abilitato la modalità template, selezionate un host template. Le impostazioni di rete dell’host modello saranno applicate agli altri host. Fai clic su Next.

- Seleziona le attività dell’adattatore di rete spuntando le caselle appropriate. Puoi aggiungere schede di rete fisiche e/o schede di rete VMkernel. Cliccate Next quando siete pronti a procedere.

- Aggiungi schede di rete fisiche al dvSwitch e assegna gli uplink. Fare clic su Apply to all e poi su Next.

- Gestire le schede di rete VMkernel. Per creare un nuovo adattatore VMkernel, cliccate su New Adapter. Puoi quindi selezionare un gruppo di porte, un indirizzo IP e altre impostazioni. Dopo aver completato questo passaggio, fai clic su Next.

- Vi viene presentata un’analisi dell’impatto. Controlla che tutti i servizi di rete dipendenti funzionino correttamente e, se sei soddisfatto, fai clic su Next.

- Nella sezione Ready to complete, rivedi le impostazioni selezionate e fai clic sul pulsante Finish se sei soddisfatto.

Per aggiungere un nuovo gruppo di porte distribuite, segui questi passi:

- Clicca su Azioni > Nuovo gruppo di porte distribuite.

- Imposta il nome e la posizione del gruppo di porte, poi clicca su Avanti.

- Configura le impostazioni del gruppo di porte. In questo passo, è possibile configurare il port binding, l’allocazione delle porte, il numero di porte, il pool di risorse di rete e la VLAN. Fare clic su Next quando si è pronti.

- Nella sezione Ready to complete, rivedere le impostazioni selezionate e fare clic sul pulsante Finish se si è soddisfatti.

Ora si ha la configurazione di base del dvSwitch pronta. Puoi cambiare le impostazioni in qualsiasi momento per conformarti alle mutevoli esigenze.

I vantaggi dell’uso dei vSwitch

Ho considerato come impostare gli switch virtuali VMware, riassumiamo i vantaggi del loro uso:

- Separazione delle reti con VLAN e router, permettendoti di limitare l’accesso da una rete all’altra.

- Miglioramento della sicurezza.

- Gestione flessibile della rete.

- Meno adattatori di rete hardware necessari per la connessione di rete ridondante (rispetto alle macchine fisiche).

- Maggiore facilità di migrazione e distribuzione delle VM.

Conclusione

Gli switch virtuali permettono di gestire le connessioni di rete dei gruppi di VM, monitorarle, migliorare la sicurezza e facilitare l’amministrazione degli ambienti virtuali VMware vSphere. Lo switch virtuale distribuito include più funzioni dello switch virtuale standard ed è preferibile per un’infrastruttura virtuale più grande con un alto numero di host ESXi.

A prescindere dalle dimensioni del vostro ambiente virtuale, è necessario utilizzare una soluzione di protezione dei dati che si integra perfettamente con VMware per garantire la massima affidabilità. Qui a NAKIVO, conosciamo VMware dentro e fuori. Il nostro team di esperti ha progettato NAKIVO Backup & Replication specificamente per lavorare con vSphere e ESXi. Questo è il motivo per cui con la nostra soluzione puoi aspettarti un backup VMware continuo, efficiente e affidabile.

Prova tu stesso nel tuo ambiente VMware: scarica la prova gratuita completa.

5 (99.05%) 21 voti