July 17, 2018

door Alex Mayer

Virtuele machines maken vrijwel op dezelfde manier verbinding met een netwerk als fysieke machines dat doen. Het verschil is dat de VM’s virtuele netwerkadapters en virtuele switches gebruiken om verbindingen met fysieke netwerken tot stand te brengen. Als u VM’s hebt gebruikt die op VMware Workstation worden uitgevoerd, bent u wellicht bekend met drie standaard virtuele netwerken. Elk daarvan maakt gebruik van een andere virtuele switch:

- VMnet0 Bridged network – maakt verbinding mogelijk van de virtuele netwerkadapter van een VM met hetzelfde netwerk als de netwerkadapter van de fysieke host.

- VMnet1 Host Only network – maakt alleen verbinding mogelijk met een host, door een ander subnet te gebruiken.

- VMnet8 NAT-netwerk – maakt gebruik van een afzonderlijk subnet achter de NAT, en maakt verbinding mogelijk van de virtuele adapter van de VM via de NAT met hetzelfde netwerk als de adapter van de fysieke host.

ESXi-hosts hebben ook virtuele switches, maar hun instellingen zijn anders. De blogpost van vandaag verkent het gebruik van VMware virtuele switches op VMware ESXi-hosts voor netwerkverbindingen van virtuele machines.

Definitie van vSwitch

Een virtuele switch is een softwareprogramma – een logisch switching fabric dat een switch emuleert als een layer-2 netwerkapparaat. Een virtuele switch biedt dezelfde functies als een gewone switch, met uitzondering van enkele geavanceerde functionaliteiten. Namelijk, in tegenstelling tot fysieke switches, leert een virtuele switch:

- niet de MAC-adressen van transitverkeer van het externe netwerk.

- Doet niet mee aan Spanning Tree-protocollen.

- Kan geen netwerklus creëren voor redundante netwerkverbinding.

VMware’s virtuele switches worden vSwitches genoemd. vSwitches worden gebruikt voor het waarborgen van verbindingen tussen virtuele machines, evenals voor het verbinden van virtuele en fysieke netwerken. Een vSwitch gebruikt een fysieke netwerkadapter (ook NIC genoemd – Network Interface Controller) van de ESXi host voor de verbinding met het fysieke netwerk. In de volgende gevallen wilt u wellicht een afzonderlijk netwerk met een vSwitch en een fysieke NIC maken om prestatie- en/of beveiligingsredenen:

- Om opslag, zoals NAS of SAN, met ESXi-hosts te verbinden.

- VMotion-netwerk voor live migratie van virtuele machines tussen ESXi-hosts.

- Fault Tolerance-logging-netwerk.

Als een kwaadwillende toegang zou kunnen krijgen tot een van de virtuele machines in het netwerk van een vSwitch, zou hij of zij geen toegang kunnen krijgen tot de gedeelde opslag die is aangesloten op het afzonderlijke netwerk en de vSwitch, zelfs als deze zich op dezelfde ESXi-host bevinden.

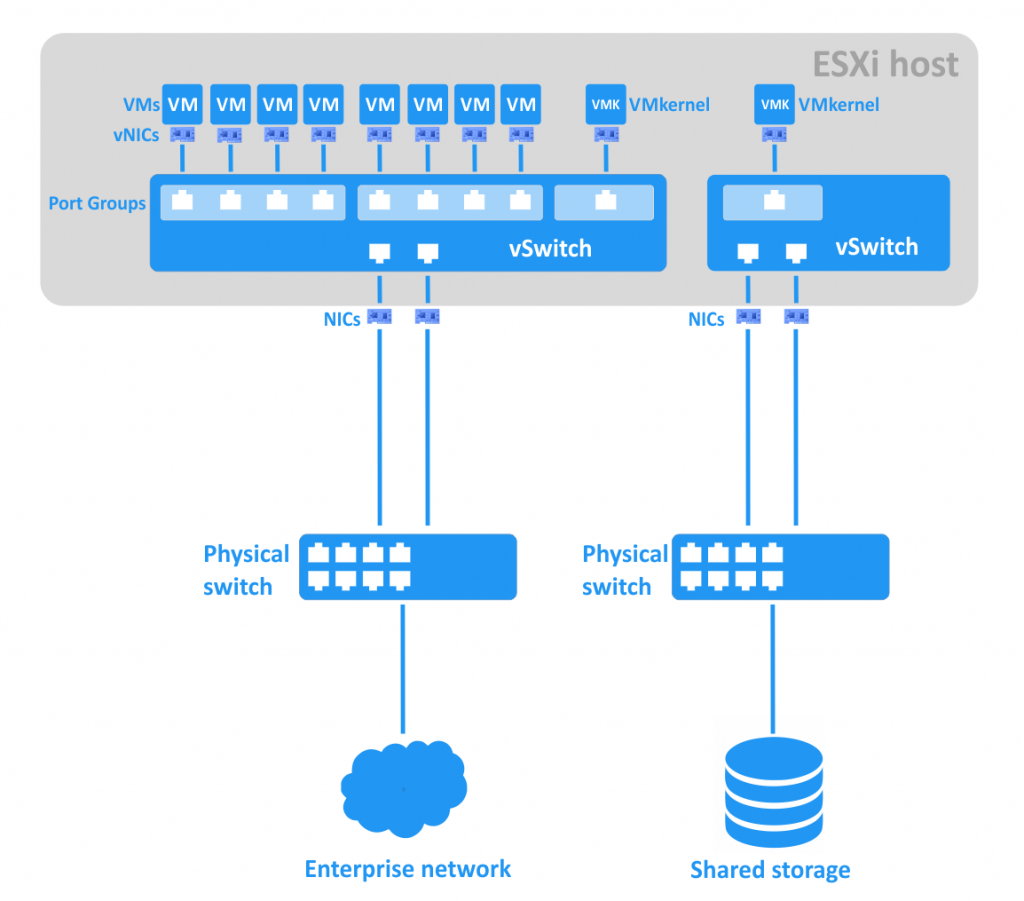

In het onderstaande schema ziet u de netwerkverbindingen van VM’s die zich op een ESXi-host bevinden, vSwitches, fysieke switches en gedeelde opslag.

U kunt een gesegmenteerd netwerk maken op een bestaande vSwitch door poortgroepen te maken voor verschillende VM-groepen. Deze aanpak kan het beheer van grote netwerken vereenvoudigen.

Een poortgroep is een aggregatie van meerdere poorten voor een gemeenschappelijke configuratie en VM-verbinding. Elke poortgroep heeft een uniek netwerklabel. In de onderstaande afbeelding is bijvoorbeeld het “VM Network” dat standaard is gemaakt een poortgroep voor virtuele gastmachines, terwijl het “Management Network” een poortgroep is voor de VMkernel-netwerkadapter van de EXSi-host, waarmee u de ESXi kunt beheren. Voor opslag- en vMotion-netwerken moet u een VMkernel-adapter aansluiten die voor elk netwerk een ander IP-adres kan hebben. Elke poortgroep kan een VLAN-ID hebben.

De VLAN-ID is de identificatie van een VLAN (Virtual Local Area Network) die wordt gebruikt voor VLAN-tagging. VLAN-ID’s kunnen worden ingesteld van 1 tot 4094 (de waarden 0 en 4095 zijn gereserveerd). Met VLAN kunt u netwerken die in dezelfde fysieke omgeving bestaan, logisch opdelen. VLAN is gebaseerd op de IEEE 802.1q standaard en werkt op de tweede laag van het OSI model, waarvan de Protocol Data Unit (PDU) frame is. Een speciale tag van 4 bytes wordt aan Ethernet-frames toegevoegd, waardoor deze worden vergroot van 1518 bytes tot 1522 bytes. De maximale transmissie-eenheid (MTU) is 1500 bytes; dit is de maximale grootte van ingekapselde IP-pakketten zonder fragmentatie. Routing tussen IP-netwerken wordt uitgevoerd op de derde laag van het OSI-model. Zie het onderstaande diagram.

Elke poort in een vSwitch kan een Port VLAN Identifier (PVID) hebben. Poorten met PVID’s worden “tagged ports” of “trunked ports” genoemd. Een trunk is een point-to-point verbinding tussen netwerkapparaten die de gegevens van meerdere VLAN’s kan verzenden. Poorten zonder PVID’s worden “untagged ports” genoemd – zij kunnen de gegevens van slechts één native VLAN verzenden. Untagged poorten worden meestal gebruikt tussen schakelaars en eindpuntapparaten, zoals netwerkadapters van gebruikersmachines. De eindpuntapparaten weten gewoonlijk niets van VLAN-tags, en werken met normale niet-gemerkte frames. (Een uitzondering hierop is wanneer de virtuele machine de “VMware Virtual Guest Tagging (VGT)”-functie heeft geconfigureerd, in welk geval de tags worden herkend).

Op zoek naar een krachtige en toch eenvoudige en betaalbare oplossing voor gegevensbescherming? NAKIVO Backup & Replication biedt een uitgebreide set hoogwaardige functies voor back-up, replicatie en divers herstel voor virtuele, fysieke, cloud- en SaaS-omgevingen. Nu kunt u vanuit één gecentraliseerde webinterface back-ups maken van VMware vSphere, aangepaste workflows voor disaster recovery instellen, back-ups maken van Office 365-workloads en zelfs uw Microsoft Hyper-V-back-ups testen.

Typen virtuele switches

VMware vSwitches kunnen worden onderverdeeld in twee typen: standaard virtuele switches en gedistribueerde virtuele switches.

Een vNetwork Standard Switch (vSwitch) is een virtuele switch die kan worden geconfigureerd op een enkele ESXi-host. Standaard heeft deze vSwitch 120 poorten. Het maximale aantal poorten per ESXi-host is 4096.

Standaard vSwitch-functies:

Link discovery is een functie die gebruikmaakt van Cisco Discovery Protocol (CDP) voor het verzamelen en verzenden van informatie over aangesloten switchpoorten die kan worden gebruikt voor het oplossen van netwerkproblemen.

Veiligheidsinstellingen stellen u in staat een beveiligingsbeleid in te stellen:

- Als u de optie Promiscuous Mode inschakelt, kan de virtuele gastadapter naar al het verkeer luisteren, in plaats van alleen naar het verkeer op het eigen MAC-adres van de adapter.

- Met de optie MAC Address Changes kunt u het wijzigen van het MAC-adres van de virtuele netwerkadapter van een VM toestaan of verbieden.

- Met de optie Forged Transmits kunt u het verzenden van uitvoerframes met andere MAC-adressen dan die voor de VM-adapter toestaan of blokkeren.

NIC-teaming. Twee of meer netwerkadapters kunnen in een team worden verenigd en worden geüplinked naar een virtuele switch. Dit verhoogt de bandbreedte (link aggregation) en biedt een passieve failover voor het geval een van de teamed adapters uitvalt. Met de Load Balancing instellingen kunt u een algoritme specificeren voor de verdeling van het verkeer tussen NIC’s in het team. U kunt een failover-volgorde instellen door netwerkadapters (die in “actieve” of “stand-by” modus kunnen staan) op en neer te schuiven in de lijst. Een stand-by adapter wordt actief in het geval van een storing in de actieve adapter.

Traffic shaping beperkt de bandbreedte van uitgaand verkeer voor elke virtuele netwerkadapter die is aangesloten op de vSwitch. U kunt limieten instellen voor gemiddelde bandbreedte (Kb/s), piekbandbreedte (Kb/s) en burst-grootte (KB).

De beleidsregels voor poortgroepen, zoals beveiliging, NIC-teaming en traffic shaping, worden standaard overgenomen van de beleidsregels van de vSwitch. U kunt deze beleidsregels opheffen door ze handmatig te configureren voor poortgroepen.

Een vNetwork Distributed vSwitch (dvSwitch) is een virtuele switch die standaard vSwitch-functies bevat en tegelijkertijd een gecentraliseerde beheerinterface biedt. dvSwitches kunnen alleen in vCenter Server worden geconfigureerd. Eenmaal geconfigureerd in vCenter, heeft een dvSwitch dezelfde instellingen op alle gedefinieerde ESXi hosts binnen het datacenter, wat het beheer van grote virtuele infrastructuren vergemakkelijkt – u hoeft niet op elke ESXi host handmatig standaard vSwitches in te stellen. Bij gebruik van een dvSwitch behouden VM’s hun netwerkstatus en virtuele switchpoorten na migratie tussen ESXi-hosts. Het maximumaantal poorten per dvSwitch is 60.000. De dvSwitch maakt gebruik van de fysieke netwerkadapters van de ESXi-host waarop de virtuele machines zich bevinden om deze te verbinden met het externe netwerk. De VMware dvSwitch maakt proxy-switches aan op elke ESXi-host om dezelfde instellingen weer te geven. Opmerking: voor het gebruik van de dvSwitch-functie is een Enterprise Plus-licentie vereist.

Vergeleken met een vSwitch biedt de dvSwitch een bredere reeks functies:

- Gecentraliseerd netwerkbeheer. U kunt de dvSwitch voor alle gedefinieerde ESXi-hosts tegelijk beheren met vCenter.

- Traffic shaping. In tegenstelling tot de standaard vSwitch, ondersteunt een dvSwitch zowel uitgaande als inkomende traffic shaping.

- Poortgroep blokkeren. U kunt het verzenden en/of ontvangen van gegevens voor poortgroepen uitschakelen.

- Port mirroring. Deze functie dupliceert elk pakket van een poort naar een speciale poort met een SPAN (Switch Port Analyzer) systeem. Hiermee kunt u het verkeer monitoren en netwerkdiagnoses uitvoeren.

- Per poort beleid. U kunt specifieke beleidslijnen instellen voor elke poort, niet alleen voor poortgroepen.

- Link Layer Discovery Protocol (LLDP) ondersteuning. LLDP is een tweede-laag non-proprietary protocol dat nuttig is voor het monitoren van multi-vendor netwerken.

- Netflow ondersteuning. Hiermee kunt u IP-verkeersinformatie op een gedistribueerde switch controleren, wat nuttig kan zijn voor probleemoplossing.

Nu we de functies van standaard en gedistribueerde vSwitches hebben uitgelegd, laten we bespreken hoe ze te implementeren.

Hoe VMware vSwitches te maken en te configureren

Standaard is er één virtuele switch op een ESXi-host, met twee poortgroepen – VM Network en Management Network. Laten we een nieuwe vSwitch maken.

Een standaard vSwitch toevoegen

Maak verbinding met de ESXi-host met vSphere Web Client en doe het volgende:

- Ga naar Networking > Virtuele switches.

- Klik op Add standard virtual switch.

- Set de vSwitch Name (“vSwitch2s”, in ons geval) en andere opties als nodig. Klik vervolgens op de knop Toevoegen.

Note: als u jumbo frames wilt inschakelen om pakketfragmentatie te verminderen, kunt u een MTU-waarde (Maximum Transmission Unit) instellen van 9.000 bytes.

Een Uplink toevoegen

Voeg een uplink toe om uplink redundantie te garanderen door het volgende te doen:

- Ga naar Networking > uw vSwitch naam > Actions > Add uplink.

- Selecteer twee NICs.

- U kunt hier ook andere opties instellen, zoals link discovery, beveiliging, NIC-teaming, en traffic shaping.

- Klik op de knop Opslaan om te voltooien.

U kunt de vSwitch-instellingen op elk gewenst moment bewerken door te klikken op Instellingen bewerken na het selecteren van uw vSwitch onder Netwerken > Virtuele schakelaars.

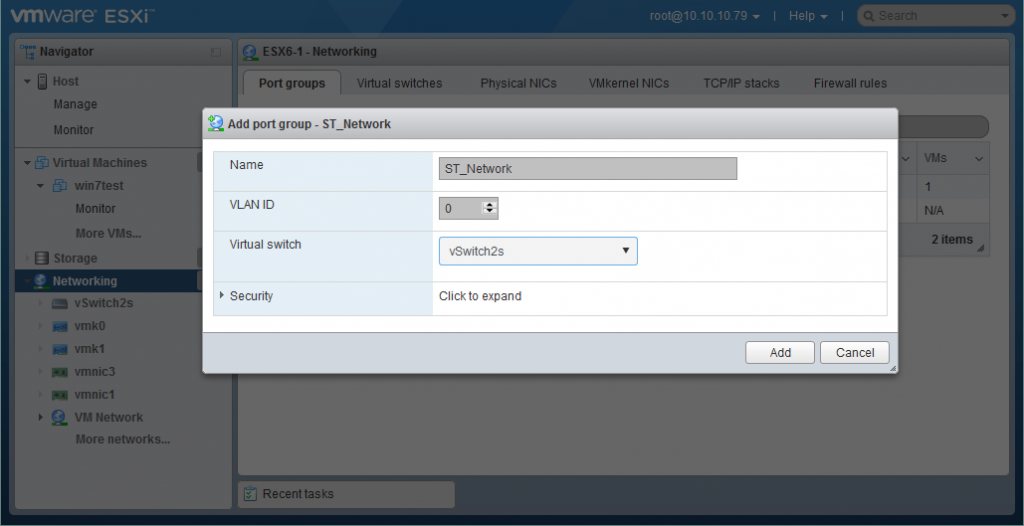

Een poortgroep toevoegen

Nu u een vSwitch hebt gemaakt, kunt u een poortgroep maken. Volg hiervoor de volgende stappen:

- Ga naar Networking > Port groups en klik op Add port group.

- Set de naam van de port group en de VLAN ID (indien nodig).

- Selecteer de virtuele switch waarop deze port group zal worden aangemaakt.

- U kunt hier ook de beveiligingsinstellingen configureren indien u dit wenst.

- Klik op de knop Toevoegen om te voltooien.

Een VMkernel NIC toevoegen

Als u een speciaal VM-netwerk, opslagnetwerk, vMotion-netwerk, Fault Tolerance-lognetwerk, enz. wilt gebruiken, moet u een VMkernel NIC maken voor het beheer van de relevante poortgroep. De VMkernel-netwerklaag verwerkt het systeemverkeer, maar verbindt ook ESXi-hosts met elkaar en met vCenter.

Om een VMkernel NIC te maken, volgt u deze stappen:

- Ga naar Networking > VMkernel NICs en klik op Add VMkernel NIC.

- Selecteer de poortgroep waarop u de VMkernel NIC wilt maken.

- Configureer de netwerkinstellingen en services voor deze VMkernel NIC zoals wordt gevraagd.

- Klik op de knop Opslaan om te voltooien.

Een gedistribueerde vSwitch toevoegen

Om een dvSwitch toe te voegen, logt u in bij vCenter met uw vSphere webclient en doet u het volgende:

- Ga naar vCenter > uw Datacenternaam.

- Klik met de rechtermuisknop op uw datacenter en selecteer New Distributed Switch. Er verschijnt een wizardvenster.

- Stel de naam en locatie voor uw dvSwitch in. Klik op Volgende.

- Selecteer de dvSwitch-versie die compatibel is met de ESXi-hosts binnen uw datacenter. Klik op Volgende.

- Bewerk de instellingen. Geef het aantal uplink-poorten op, de netwerkinput/output-regeling en de standaard poortgroep. Klik op Next.

- In de sectie Ready to complete klikt u op Finish.

Nu kunt u de dvSwitch die u hebt gemaakt configureren. Ga naar Home > Networking > uw Datacenter naam > uw dvSwitch naam en selecteer het Manage tabblad. In de schermafbeelding ziet u de functies en opties die u kunt instellen door erop te klikken.

Eerst moeten de ESXi-hosts aan uw gedistribueerde virtuele switch worden toegevoegd:

- Klik op Actie > Hosts toevoegen en beheren. Er wordt een wizardvenster geopend.

- In de sectie Select task selecteert u “Add hosts” en klikt u op Next.

- Klik op New host en selecteer de ESXi host(s) die u wilt toevoegen. Klik op OK. Vink het vakje onderin het venster aan als u de sjabloonmodus wilt inschakelen. Klik vervolgens op Next.

- Als u de sjabloonmodus hebt ingeschakeld, selecteert u een sjabloonhost. De netwerkinstellingen van de sjabloonhost worden toegepast op de andere hosts. Klik op Next.

- Selecteer netwerkadaptertaken door de juiste vakjes aan te vinken. U kunt fysieke netwerkadapters en/of VMkernel-netwerkadapters toevoegen. Klik op Volgende als u klaar bent om verder te gaan.

- Voeg fysieke netwerkadapters toe aan de dvSwitch en wijs de uplinks toe. Klik op Toepassen op alles en vervolgens op Volgende.

- VMkernel-netwerkadapters beheren. Om een nieuwe VMkernel-adapter aan te maken, klikt u op New Adapter (Nieuwe adapter). U kunt vervolgens een poortgroep, IP-adres en andere instellingen selecteren. Nadat u deze stap hebt voltooid, klikt u op Volgende.

- U krijgt een impactanalyse te zien. Controleer of alle afhankelijke netwerkdiensten naar behoren werken en klik op Volgende als u tevreden bent.

- Onder Klaar om te voltooien, controleert u de instellingen die u hebt geselecteerd en klikt u op Voltooien als u tevreden bent.

Om een nieuwe gedistribueerde poortgroep toe te voegen, volgt u deze stappen:

- Klik op Acties > Nieuwe gedistribueerde poortgroep.

- Stel de naam en de locatie van de poortgroep in en klik vervolgens op Volgende.

- Configureer de instellingen van de poortgroep. In deze stap kunt u poortbinding, poorttoewijzing, aantal poorten, netwerk resource pool, en VLAN configureren. Klik op Volgende als u klaar bent.

- Bekijk in de sectie Klaar voor voltooiing de instellingen die u hebt geselecteerd en klik op de knop Voltooien als u tevreden bent.

U hebt nu uw basisconfiguratie van dvSwitch klaar. U kunt de instellingen op elk gewenst moment wijzigen om aan veranderende eisen te voldoen.

De voordelen van het gebruik van vSwitches

Na te hebben overwogen hoe u VMware virtuele switches kunt instellen, laten we de voordelen van het gebruik ervan samenvatten:

- Scheiding van netwerken met VLAN’s en routers, zodat u de toegang van het ene netwerk tot het andere kunt beperken.

- Verbeterde beveiliging.

- Flexibel netwerkbeheer.

- Minder hardware-netwerkadapters nodig voor redundante netwerkverbinding (vergeleken met fysieke machines).

- Makkelijkere migratie en implementatie van VM’s.

Conclusie

Virtuele switches stellen u in staat de netwerkverbindingen van VM-groepen te beheren, deze te bewaken, de beveiliging te verbeteren en het beheer van virtuele VMware vSphere-omgevingen te vereenvoudigen. De gedistribueerde virtuele switch bevat meer functies dan de standaard virtuele switch en verdient de voorkeur voor een grotere virtuele infrastructuur met een groot aantal ESXi-hosts.

Of uw virtuele omgeving nu zo groot is of niet, u moet een oplossing voor gegevensbeveiliging gebruiken die naadloos in VMware integreert om maximale betrouwbaarheid te garanderen. Hier bij NAKIVO kennen we VMware van binnen en van buiten. Ons team van experts heeft NAKIVO Backup & Replication speciaal ontworpen voor gebruik met vSphere en ESXi. Daarom kunt u met onze oplossing naadloze, efficiënte en betrouwbare VMware-back-ups verwachten.

Probeer het zelf in uw eigen VMware-omgeving: download de volledig uitgeruste gratis proefversie.

5 (99,05%) 21 stemmen