Er zijn slechts twee versies van het TLS-protocol (Transport Layer Security) die onder bepaalde omstandigheden als veilig kunnen worden beschouwd: TLS 1.3 en TLS 1.2. Het is een Hercules klus om uw bank en alle anderen zover te krijgen dat ze hun websites en webapplicaties repareren; veel succes met proberen. Toch kunt u TLS-verbindingen beschermen door de browserconfiguratie aan te passen.

Het is goed om te weten dat er iets is wat u kunt doen om in ieder geval uzelf en de andere eindgebruikers op de netwerken die u overziet te beschermen tegen vervelende aanvallen op hun TLS-verbindingen. In Firefox, kunt u de browser beperken om alleen TLS 1.3 en TLS 1.2 te “spreken” om het aanvalsoppervlak te beperken en phishing te beperken. Hier leest u hoe u dat doet.

Hier volgt een korte how-to om Firefox te beperken tot de twee veiligste versies van het TLS-protocol:

- Stap 1. Open de geavanceerde instellingenpagina van Firefox.

- Stap 2. Ga akkoord met “uw garantie vervalt”.

- Stap 3. Zoek de beveiligingsinstellingen voor TLS

- Stap 4. Stel de laagste versie in van het TLS protocol dat u wilt toestaan

- Stap 5. Stel de hoogste versie in van het TLS protocol dat u wilt toestaan

- Stap 6. Test uw configuratie

- Stap 7. Verifieer de testresultaten

Stap 1. Open de geavanceerde instellingenpagina van Firefox.

Tik in de adresbalk

about:config

in en druk op Return.

Stap 2. Ga akkoord met “uw garantie vervalt”.

Geef geen aandacht aan de waarschuwing over het vervallen van uw garantie en ga verder.

Stap 3. Zoek de beveiligingsinstellingen voor TLS

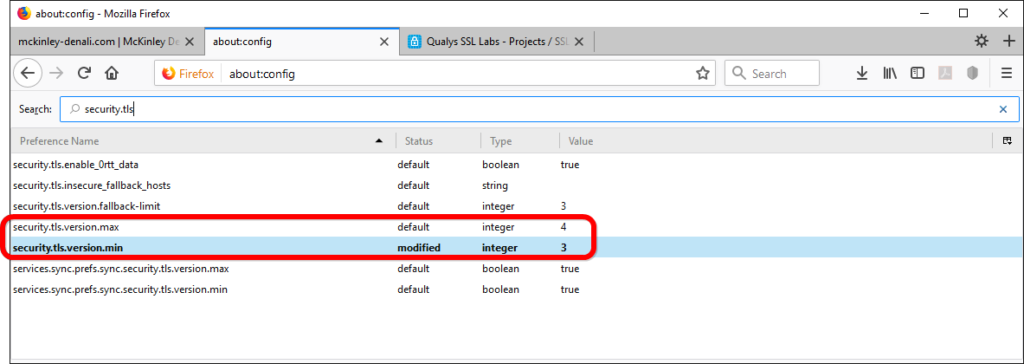

Typ in de zoekbalk “security.tls”.

Stap 4. Stel de laagste versie in van het TLS protocol dat u wilt toestaan

Dubbelklik op de invoer “security.tls.version.min”. De standaard waarde is 1. Verander deze van “1” naar “3”. Dit activeert TLS 1.2 en verbiedt elke lagere versie. Deze wijziging is belangrijk omdat het protocol downgrade aanvallen voorkomt, ongeacht de werkelijke serverinstellingen. Het elimineren van de mogelijkheid van een protocol downgrade stelt u in staat om TLS verbindingen te beschermen tegen sommige pogingen tot afluisteren.

Stap 5. Stel de hoogste versie in van het TLS protocol dat u wilt toestaan

Verifieer dat “security.tls.version.max” is ingesteld op “4”. Dit zorgt ervoor dat Firefox TLS 1.3 mag gebruiken (maar niet hoger; mocht TLS een hoger versienummer bereiken, dan zult u deze instelling moeten herzien).

Nu spreekt uw Firefox-webbrowser alleen TLS 1.3 en TLS 1.2; u zult geen verbinding kunnen maken met websites die deze twee protocollen niet ondersteunen, maar misschien zou u dat ook niet moeten doen. Hoe dan ook, er zijn er niet zoveel meer van over.

Stap 6. Test uw configuratie

Ga naar de browsertest van Qualys SSL Labs:

https://www.ssllabs.com/ssltest/viewMyClient.html

Stap 7. Verifieer de testresultaten

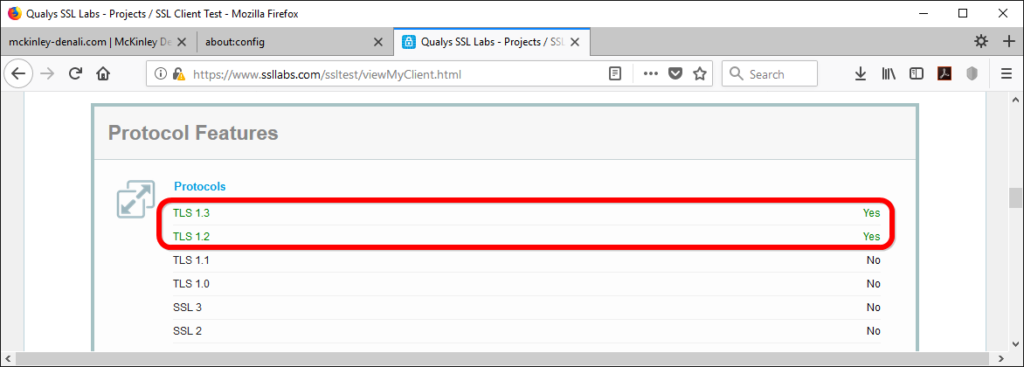

Laat de test zijn beloop hebben. In het overzicht met details, zoek naar de sectie “Protocol Features”. Controleer in de lijst met ondersteunde protocollen of alleen TLS 1.3 en TLS 1.2 zijn toegestaan.

Deze wijzigingen bieden geen absolute veiligheid, aangezien zoiets niet eens bestaat. Ze bieden bescherming voor zover ze het aanvalsoppervlak beperken zonder afbreuk te doen aan de compatibiliteit.

Het spreekt voor zich dat als u toevallig toezicht houdt op de configuratie van een webhost, u enkele stappen moet ondernemen om ervoor te zorgen dat deze voldoet aan de eisen die u aan uw eigen Firefox stelt omwille van de veiligheid van uw bezoekers (zie “Hoe HTTP/2 activeren met TLS 1.3 encryptie in NGINX voor veilige verbindingen zonder een prestatie straf” en “TLS 1.3 (met AEAD) en TLS 1.2 cipher suites gedemystificeerd: hoe u uw ciphers verstandig kiest” voor meer).