Seules deux versions du protocole TLS (Transport Layer Security) peuvent être considérées comme sûres dans certaines circonstances : TLS 1.3 et TLS 1.2. Essayer de faire en sorte que votre banque, comme toutes les autres, répare ses sites et applications web est une tâche herculéenne ; bonne chance pour essayer. Malgré cela, vous pouvez protéger les connexions TLS en modifiant la configuration du navigateur.

Il est bon de savoir qu’il y a quelque chose que vous pouvez faire pour protéger au moins vous-même et les autres utilisateurs finaux sur les réseaux que vous supervisez contre les attaques méchantes contre leurs connexions TLS. Dans Firefox, vous pouvez restreindre le navigateur à « parler » uniquement TLS 1.3 et TLS 1.2 pour limiter la surface d’attaque et restreindre le phishing. Voici comment faire.

Voici un bref mode d’emploi pour restreindre Firefox aux deux versions les plus sécurisées du protocole TLS :

- Étape 1. Ouvrez la page des paramètres avancés de Firefox.

- Etape 2. Acceptez d' »annuler votre garantie ».

- Étape 3. Trouvez les paramètres de sécurité pour TLS

- Etape 4. Ajustez la version la plus basse du protocole TLS que vous voulez autoriser

- Étape 5. Ajustez la plus haute version du protocole TLS que vous voulez autoriser

- Étape 6. Testez votre configuration

- Étape 7. Vérifiez les résultats du test

Étape 1. Ouvrez la page des paramètres avancés de Firefox.

Dans la barre d’adresse, entrez

about:config

et appuyez sur Retour.

Etape 2. Acceptez d' »annuler votre garantie ».

Ne tenez pas compte de l’avertissement concernant l’annulation de votre garantie et poursuivez.

Étape 3. Trouvez les paramètres de sécurité pour TLS

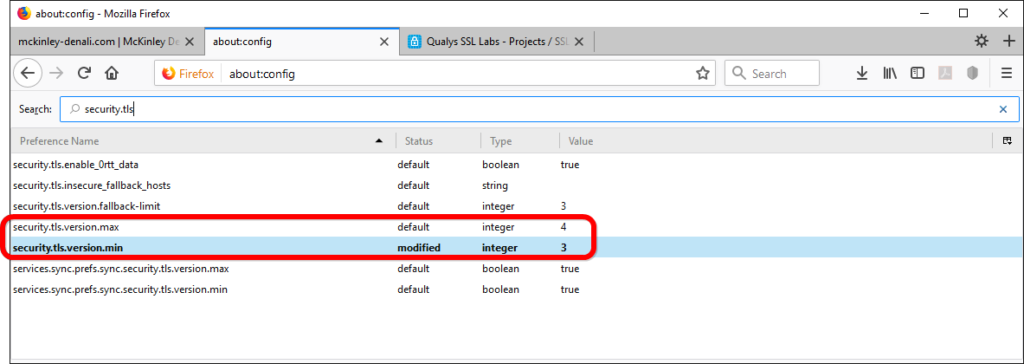

Dans la barre de recherche, tapez « security.tls ».

Etape 4. Ajustez la version la plus basse du protocole TLS que vous voulez autoriser

Double-cliquez sur l’entrée « security.tls.version.min ». La valeur par défaut est 1. Changez-la de « 1 » à « 3 ». Cela activera TLS 1.2 et interdira toute version inférieure. Cette modification est importante car elle empêche les attaques par déclassement de protocole, quels que soient les paramètres réels du serveur. L’élimination de la possibilité d’un downgrade de protocole vous permet de protéger les connexions TLS contre certaines tentatives d’écoute clandestine.

Étape 5. Ajustez la plus haute version du protocole TLS que vous voulez autoriser

Vérifiez que « security.tls.version.max » est réglé sur « 4 ». Cela garantit que Firefox peut utiliser TLS 1.3, (mais pas au-delà ; si TLS atteint un numéro de version supérieur, vous devrez revoir ce paramètre).

Maintenant, votre navigateur web Firefox parle uniquement TLS 1.3 et TLS 1.2 ; vous ne pourrez pas vous connecter à des sites web qui ne prennent pas en charge ces deux protocoles, mais là encore-peut-être que vous ne devriez pas. De toute façon, il n’en reste pas tant que ça.

Étape 6. Testez votre configuration

Passez au test de navigateur de Qualys SSL Labs :

https://www.ssllabs.com/ssltest/viewMyClient.html

Étape 7. Vérifiez les résultats du test

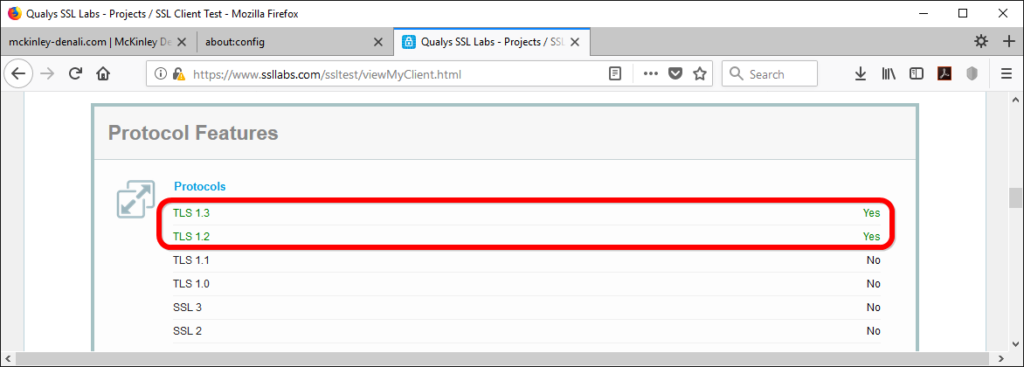

Laissez le test suivre son cours. Dans l’aperçu des détails, recherchez la section « Caractéristiques du protocole ». Dans la liste des protocoles pris en charge, vérifiez que seuls TLS 1.3 et TLS 1.2 sont autorisés.

Ces changements n’offrent pas une sécurité absolue car une telle chose n’existe même pas. Ils offrent une protection dans la mesure où ils limitent la surface d’attaque sans compromettre la compatibilité.

Il va sans dire que s’il vous arrive de superviser la configuration d’un hébergeur, vous devez prendre certaines mesures pour vous assurer qu’il est à la hauteur des exigences que vous imposez à votre propre Firefox pour la sécurité de vos visiteurs (voir « Comment activer HTTP/2 avec TLS 1.3 dans NGINX pour des connexions sécurisées sans pénalité de performance » et « Les suites de chiffrement TLS 1.3 (avec AEAD) et TLS 1.2 démystifiées : comment choisir judicieusement vos chiffrement » pour en savoir plus).