Nur zwei Versionen des TLS-Protokolls (Transport Layer Security) können unter bestimmten Umständen als sicher gelten: TLS 1.3 und TLS 1.2. Der Versuch, Ihre Bank und alle anderen dazu zu bringen, ihre Websites und Webanwendungen zu verbessern, ist eine Herkulesaufgabe; viel Glück dabei. Dennoch können Sie TLS-Verbindungen schützen, indem Sie die Browserkonfiguration ändern.

Es ist gut zu wissen, dass es etwas gibt, das Sie tun können, um zumindest sich selbst und die anderen Endbenutzer in den von Ihnen überwachten Netzwerken vor bösartigen Angriffen auf ihre TLS-Verbindungen zu schützen. In Firefox können Sie den Browser so einschränken, dass er nur TLS 1.3 und TLS 1.2 „spricht“, um die Angriffsfläche zu begrenzen und Phishing zu verhindern. Hier eine kurze Anleitung, wie Sie Firefox auf die beiden sichersten Versionen des TLS-Protokolls beschränken können:

- Schritt 1. Öffnen Sie die Seite mit den erweiterten Einstellungen von Firefox.

- Schritt 2. Stimmen Sie dem „Erlöschen der Garantie“ zu.

- Schritt 3. Suchen Sie die Sicherheitseinstellungen für TLS

- Schritt 4. Stellen Sie die niedrigste Version des TLS-Protokolls ein, die Sie zulassen möchten

- Schritt 5. Stellen Sie die höchste Version des TLS-Protokolls ein, die Sie zulassen möchten

- Schritt 6. Testen Sie Ihre Konfiguration

- Schritt 7. Überprüfen Sie die Testergebnisse

Schritt 1. Öffnen Sie die Seite mit den erweiterten Einstellungen von Firefox.

Geben Sie in der Adressleiste

about:config

ein und drücken Sie den Zeilenschalter.

Schritt 2. Stimmen Sie dem „Erlöschen der Garantie“ zu.

Ignorieren Sie die Warnung über das Erlöschen der Garantie und fahren Sie fort.

Schritt 3. Suchen Sie die Sicherheitseinstellungen für TLS

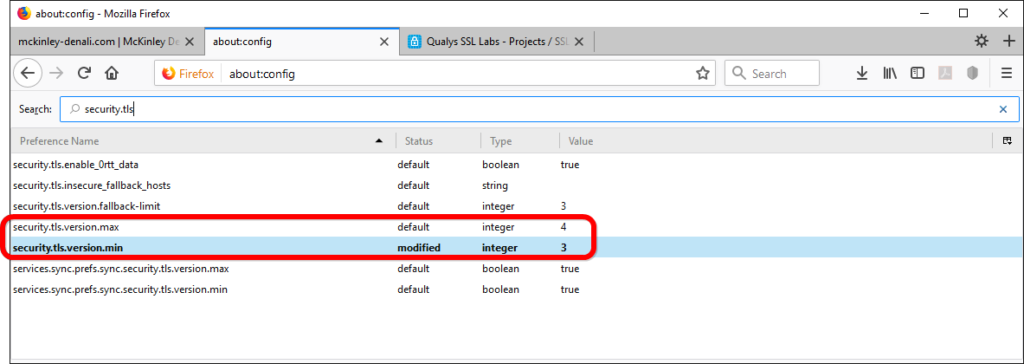

Geben Sie in der Suchleiste „security.tls“ ein.

Schritt 4. Stellen Sie die niedrigste Version des TLS-Protokolls ein, die Sie zulassen möchten

Doppelklicken Sie auf den Eintrag „security.tls.version.min“. Der Standardwert ist 1. Ändern Sie ihn von „1“ auf „3“. Dadurch wird TLS 1.2 aktiviert und alle niedrigeren Versionen werden nicht zugelassen. Diese Änderung ist wichtig, da sie unabhängig von den tatsächlichen Servereinstellungen Angriffe auf das Protokoll Downgrade verhindert. Durch die Eliminierung der Möglichkeit eines Protokoll-Downgrades können Sie TLS-Verbindungen vor einigen Abhörversuchen schützen.

Schritt 5. Stellen Sie die höchste Version des TLS-Protokolls ein, die Sie zulassen möchten

Überprüfen Sie, dass „security.tls.version.max“ auf „4“ eingestellt ist. Dies stellt sicher, dass Firefox TLS 1.3 verwenden kann (aber nicht höher; sollte TLS eine höhere Versionsnummer erreichen, müssen Sie diese Einstellung erneut vornehmen).

Jetzt spricht Ihr Firefox-Webbrowser nur noch TLS 1.3 und TLS 1.2; Sie können keine Verbindung zu Websites herstellen, die diese beiden Protokolle nicht unterstützen, aber vielleicht sollten Sie das auch nicht. So oder so, es gibt nicht mehr viele davon.

Schritt 6. Testen Sie Ihre Konfiguration

Schalten Sie zum Browser-Test von Qualys SSL Labs um:

https://www.ssllabs.com/ssltest/viewMyClient.html

Schritt 7. Überprüfen Sie die Testergebnisse

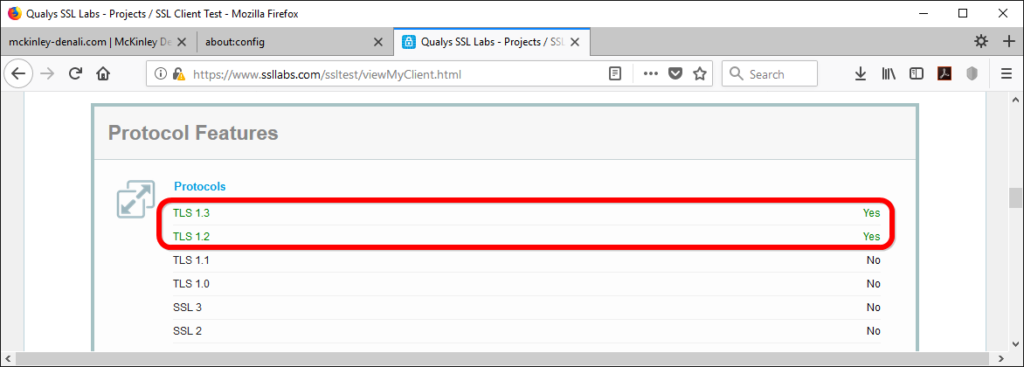

Lassen Sie den Test zu Ende gehen. Suchen Sie in der Übersicht der Details den Abschnitt „Protokolleigenschaften“. Überprüfen Sie in der Liste der unterstützten Protokolle, dass nur TLS 1.3 und TLS 1.2 zugelassen sind.

Diese Änderungen bieten keine absolute Sicherheit, da es so etwas gar nicht gibt. Sie bieten insofern Schutz, als sie die Angriffsfläche einschränken, ohne die Kompatibilität zu beeinträchtigen.

Es versteht sich von selbst, dass Sie, wenn Sie die Konfiguration eines Webhosts beaufsichtigen, einige Schritte unternehmen müssen, um sicherzustellen, dass er den Anforderungen entspricht, die Sie im Interesse der Sicherheit Ihrer Besucher an Ihren eigenen Firefox stellen (siehe „Wie man HTTP/2 mit TLS 1.3 Encryption in NGINX for Secure Connections without a Performance Penalty“ und „TLS 1.3 (with AEAD) and TLS 1.2 cipher suites demystified: how to pick your ciphers wisely“ für mehr).