Tylko dwie wersje protokołu TLS (Transport Layer Security) można w pewnych okolicznościach uznać za bezpieczne: TLS 1.3 i TLS 1.2. Próba nakłonienia Twojego banku do naprawienia swoich stron i aplikacji internetowych jest zadaniem herkulesowym; życzę powodzenia. Mimo to, możesz chronić połączenia TLS poprzez modyfikację konfiguracji przeglądarki.

Dobrze wiedzieć, że jest coś, co możesz zrobić, aby chronić przynajmniej siebie i innych użytkowników końcowych w sieciach, które nadzorujesz przed paskudnymi atakami na ich połączenia TLS. W Firefoksie, możesz ograniczyć przeglądarkę do „mówienia” tylko TLS 1.3 i TLS 1.2, aby ograniczyć powierzchnię ataku i ograniczyć phishing. Oto jak to zrobić.

Tutaj znajduje się krótki opis jak ograniczyć Firefoksa do dwóch najbezpieczniejszych wersji protokołu TLS:

- Krok 1. Otwórz stronę ustawień zaawansowanych w Firefoksie.

- Krok 2. Wyraź zgodę na „unieważnienie gwarancji”.

- Krok 3. Znajdź ustawienia zabezpieczeń dla TLS

- Krok 4. Ustaw najniższą wersję protokołu TLS, na którą chcesz zezwolić

- Krok 5. Ustaw najwyższą wersję protokołu TLS, na którą chcesz zezwolić

- Krok 6. Przetestuj swoją konfigurację

- Krok 7. Zweryfikuj wyniki testu

Krok 1. Otwórz stronę ustawień zaawansowanych w Firefoksie.

W pasku adresu wpisz

about:config

i naciśnij Return.

Krok 2. Wyraź zgodę na „unieważnienie gwarancji”.

Zignoruj ostrzeżenie o unieważnieniu gwarancji i kontynuuj.

Krok 3. Znajdź ustawienia zabezpieczeń dla TLS

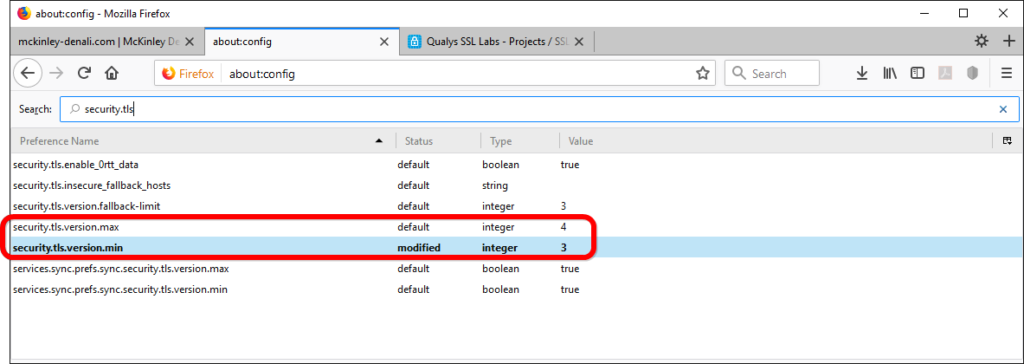

W pasku wyszukiwania wpisz „security.tls”.

Krok 4. Ustaw najniższą wersję protokołu TLS, na którą chcesz zezwolić

Dwukrotnie kliknij wpis „security.tls.version.min”. Domyślną wartością jest 1. Zmień ją z „1” na „3”. Spowoduje to aktywację TLS 1.2 i uniemożliwi korzystanie z wersji niższych. Zmiana ta jest o tyle istotna, że zapobiega atakom typu „protocol downgrade” niezależnie od aktualnych ustawień serwera. Wyeliminowanie możliwości downgrade’u protokołu pozwala na ochronę połączeń TLS przed niektórymi próbami podsłuchu.

Krok 5. Ustaw najwyższą wersję protokołu TLS, na którą chcesz zezwolić

Sprawdź, czy „security.tls.version.max” jest ustawione na „4”. To zapewnia, że Firefox może używać TLS 1.3, (ale nie wyżej; jeśli TLS osiągnie wyższy numer wersji, trzeba będzie ponownie sprawdzić to ustawienie).

Teraz Twoja przeglądarka Firefox mówi tylko TLS 1.3 i TLS 1.2; nie będziesz w stanie połączyć się ze stronami, które nie obsługują tych dwóch protokołów, ale potem znowu – być może nie powinieneś. Tak czy inaczej, nie zostało ich już tak wiele.

Krok 6. Przetestuj swoją konfigurację

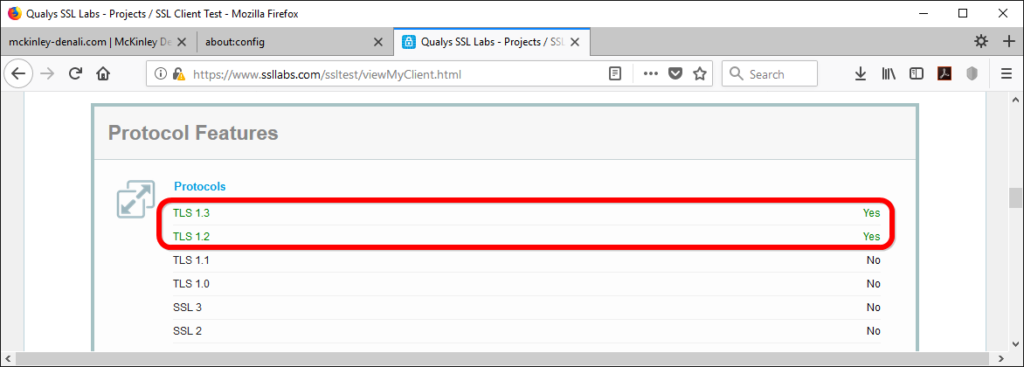

Przejdź do testu przeglądarki w Qualys SSL Labs:

https://www.ssllabs.com/ssltest/viewMyClient.html

Krok 7. Zweryfikuj wyniki testu

Pozwól, aby test zakończył się sukcesem. W przeglądzie szczegółów poszukaj sekcji „Funkcje protokołu”. Na liście obsługiwanych protokołów sprawdź, czy dozwolone są tylko TLS 1.3 i TLS 1.2.

Zmiany te nie zapewniają absolutnego bezpieczeństwa, ponieważ coś takiego nawet nie istnieje. Oferują one ochronę w takim stopniu, w jakim ograniczają powierzchnię ataku bez utraty kompatybilności.

Nie trzeba dodawać, że jeśli zdarza Ci się nadzorować konfigurację hosta WWW, musisz podjąć pewne kroki, aby upewnić się, że spełnia on wymagania, które stawiasz własnemu Firefoksowi w trosce o bezpieczeństwo odwiedzających (patrz „How to Activate HTTP/2 with TLS 1.3 Encryption in NGINX for Secure Connections without a Performance Penalty” oraz „TLS 1.3 (with AEAD) and TLS 1.2 cipher suites demystified: how to pick your ciphers wisely”, aby dowiedzieć się więcej).